2012年11月12日

株式会社Doctor Web Pacific

~マルウェア対策のセカンドオピニオン『Dr.Web CureNet! マルウェア解析パック』をディーアイエスソリューション社から提供~

ロシアのITセキュリティ対策ベンダDoctor Web, Ltd.の日本法人である株式会社Doctor Web Pacific(本社:川崎市川崎区、代表取締役:菅原 修、資本金:6,000万円、以下 Doctor Web)は、年間600万人以上(※)が利用するマルウェア対策におけるセカンドオピニオンツール(インストール不要、他ウイルス対策製品との併用利用が可能)のデファクトスタンダードであるDoctor Web CureNet!(日本語版)と、日本では既に大手セキュリティ対策会社多数の提供実績があるDoctor Webのマルウェア解析サービスをセットにした『Dr.Web CureNet! マルウェア解析パック』を11月13日から提供開始します

また、先着50社までのモニターキャンペーンやセミナー(開催日:2012年12月18日(火))を同時に実施します。

(※)昨年1年間のワールドワイドでのご利用のべ人数。スタンドアロン型Doctor Web CureIt!を含む。

■マルウェアによる被害

昨年1年間で確認されたマルウェアは約5億種類、標的型サイバー攻撃にみられる個別の団体を狙うマルウェアやメジャーなウイルス対策ソフトをすり抜けるマルウェアも増加しており、これまでのトレンド通りの対策では十分ではなくなってきているのが現状です。

また、新種マルウェアの可能性がある怪しいファイルが発見された場合に、スピーディに解析・駆除作業が実施できなければ、あっという間にマルウェアが蔓延し深刻な事故に拡大する危険があります。

■Dr.Web CureNet! の実績

Dr.Web CureNet! は、既にご利用中のウイルス対策ソフトをアンインストールすることなく、併用してご利用可能なユニークな機能と卓越した検出、駆除能力により、昨年1年間600万人以上にご利用いただいたセカンドオピニオンツールのデファクトスタンダード製品です。日本でも既に多くの民間企業・政府機関・エネルギー関連機関などで利用されています。また、日本の大手セキュリティ対策会社との連携や独自のルートにより、日本におけるユニークなマルウェア検体をいち早く入手し、随時定義ファイル等の対策に反映しています。日本国内でDr.Web製品をご利用いただいたお客様のうち約3割が既存ウイルスソフトでは検出できなかったマルウェアを発見しています。

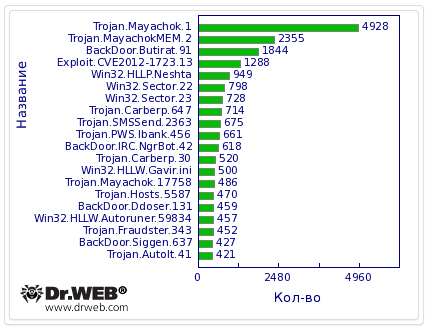

<<参考実績>>

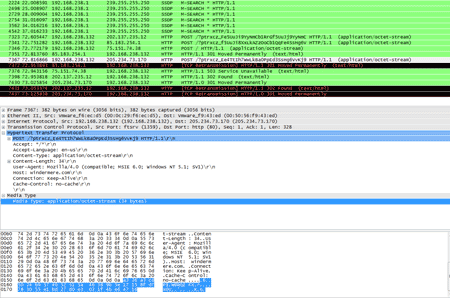

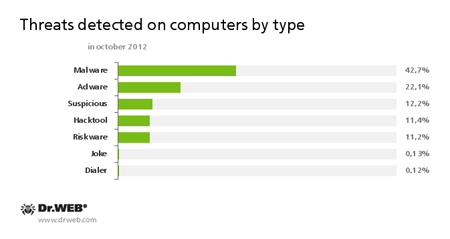

レポートサマリー:集計期間において、無料の弊社駆除ツール(Dr.Web CureIt!)を利用した約10,000台の

日本国内在住者PCにおけるマルウェア検出結果 集計期間:2012年4月1日~10月30日

| 項目 | 数値 |

| 総利用台数 | 10,067台 |

| マルウェアが検出された台数 | 3,355台 |

| マルウェアが検出された割合 | 33.3% |

| 検出されたマルウェアの合計 | 59,080 file |

| マルウェアの平均検出数 | 17.62 file |

| ※1導入されているアンチウィルスソフトメーカーの総数は23社、導入率は87.5%です。

※2アンチウィルスソフトを導入していないPCの総数は1436台(感染PC数は506台)です。

※3平均検出数は、マルウェアが検出されたPC上での平均値となります。

※4本データの総利用台数(母数)は延べ利用台数となり、個人(PC)を特定していないため、同一の

PCで複数回利用した場合もそれぞれ1台として算出しています。

|

■『Dr.Web CureNet! マルウェア解析パック』の概要

『Dr.Web CureNet! マルウェア解析パック』は、Dr.Web CureNet!の1年間ご利用いただけるライセンスと、新種やお客様ユニークなマルウェアの疑いがあるファイルが検出された場合に、弊社日本人エンジニアが窓口となり、ファイルの解析を実施するサービスチケットが標準で付属したセット商品です。解析をご依頼いただいたファイルが悪意のあるマルウェアだった場合、解析開始より平均2時間以内に定義ファイル等の対策方法をご提供、その後マルウェアの動作・脅威などの解析結果をご報告します。

・価格 :50万円(税別定価)~

・セット内容:Dr.Web CureNet! (日本語版)100ライセンス/1年間+サービスチケット5枚付属

『Dr.Web CureNet! マルウェア解析パック』詳細: http://products.drweb.co.jp/biz/curenet_service

『Dr.Web CureNet! マルウェア解析パック』は、ディーアイエスソリューション株式会社(本社:東京都品川区、取締役社長:小川 仁司)および弊社販売パートナーを通じて日本国内のお客様に提供します。

◆モニターキャンペーン

『Dr.Web CureNet! マルウェア解析パック』の効果を実感していただくために、法人のお客様を対象に下記のモニターキャンペーンを実施します。

・対象:

日本国内の政府・公共団体、民間団体(お申込み先着50団体)

・ご提供ライセンス/サービス内容:

Dr.Web CureNet! 100ライセンス/30日間利用可能+マルウェア解析サービスチケット3枚

キャンペーン詳細URL: http://www.si-jirei.jp/secure/Dr-Webcamp/

![Dr.Web CureNet!マルウェア解析サービスキャンペーン]()

◆セミナーのご案内

「TheStudy7“知られざるマルウェアの脅威とその対策”」

共催:ディーアイエスソリューション株式会社、株式会社DoctorWebPacific

協力:株式会社ラック、シスコシステムズ合同会社

日時:2012年12月18日(火) 14:30~17:30(14:00受付開始)

会場:東京品川大井町 ダイワボウ情報システム株式会社セミナールーム

PCの遠隔操作、標的型攻撃・・・会社のPCにマルウェアは潜んでいませんか?

マルウェア解析/駆除、出口対策等セキュリティ業界のオピニオンが現状と対策をご紹介致します。

お問合せ/お申込み: http://www.dsol.co.jp/seminar-info/detail.html?eid=00255

【Doctor Web, Ltd.について】

Doctor Web, Ltd.は、1992年からアンチウイルスを中心とした『Dr.WEB』ブランドをワールドワイドで展開しているロシアのITセキュリティソリューションベンダーです。ロシアの国防総省/政府機関/インターナショナルバンク/石油・エネルギー関連施設/地方自治体をはじめ、世界中のグローバルカンパニーにご利用いただいている信用と実績を持つ、業界最高水準のセキュリティ製品です。ウイルス・スパイウェアや迷惑メール(スパム)を確実に検出するその能力は第三者権威機関によって高く評価されています。

■会社概要

名称 : 株式会社Doctor Web Pacific

所在地 : 〒210-0005 神奈川県川崎市川崎区東田町1-2 NKF川崎ビル 2F

代表者 : 代表取締役 菅原 修

業務開始: 2010年12月

資本金 : 6,000万円

株主 : Doctor Web, Ltd.(100%)

URL : http://www.drweb.co.jp/

【ディーアイエスソリューションについて】

■会社概要

住所 : 東京都品川区大井1-20-10 住友大井町ビル南館

設立 : 2004年10月5日

資本金 : 95百万円

代表取締役 : 小川 仁司

URL : http://www.dsol.co.jp/

■Dr.Web製品およびパートナープログラムに関するお問合せ先

株式会社Doctor Web Pacific 営業担当

TEL : 044-201-7711

FAX : 044-201-7712

E-Mail: sales.dwp@drweb.com

Web : http://www.drweb.co.jp/

■本発表に関するお問合せ先

株式会社Doctor Web Pacific 広報担当

TEL : 044-201-7711

FAX : 044-201-7712

E-Mail: pr.dwp@drweb.com