2012年9月12日掲載

株式会社Doctor Web Pacific

夏最後の月である8月、予想に違わず、ウイルス製作者及びインターネット詐欺師達の活動は目に見えて活発化しました。有料アーカイブ詐欺を実行する犯罪者達は、自らの「製品」にTrojan.Mayachok.1などの悪意のあるソフトウェアを組み込み始めました。7月と比較すると、Doctor Webのアナリストによって発見された新たな脅威の数は僅かに増加しています。

ウイルス

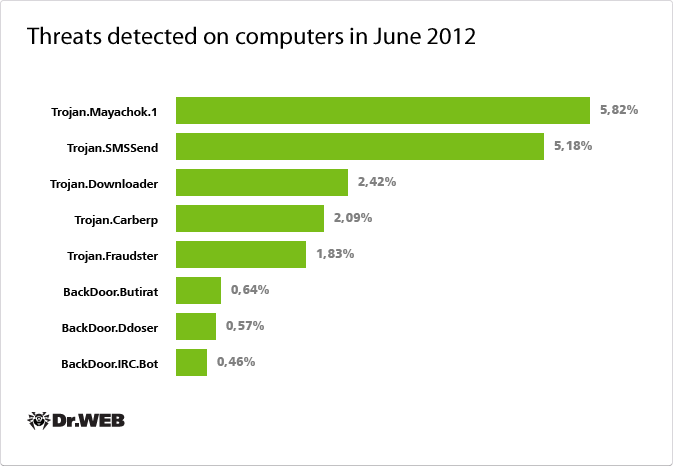

Dr.Web CureIt! によって収集された統計によると、2012年8月にコンピューター上で最も多く検出された悪意のあるソフトウェアは引き続きTrojan.Mayachok.1で、その検出数は先月に比べ6.5%増加しています。Trojan.SMSSendとしてDr.Webアンチウイルスソフトウェアによって検出されている偽のインストーラーに Trojan.Mayachok.1が組み込まれ始めたことがその要因として挙げられるでしょう。 Trojan.Mayachok.1に大きく引き離されてはいるものの、感染したコンピューター上でリモートサーバーからのコマンドを実行し様々なアプリケーションをダウンロード・実行するBackDoor.Butirat.91が2位につけています。検出頻度は Trojan.Mayachok.1との間に87.1%の差がありますが、BackDoor.Butirat.91に感染したコンピューター数の合計は先月に比べ41.8%増加しています。

Trojan.SMSSendプログラムの検出数には変化は見られませんでした。しかし、最近まで比較的害のないものと思われていたこの種のトロイの木馬が、システムセキュリティにとって深刻な脅威となっている点に注意する必要があります。

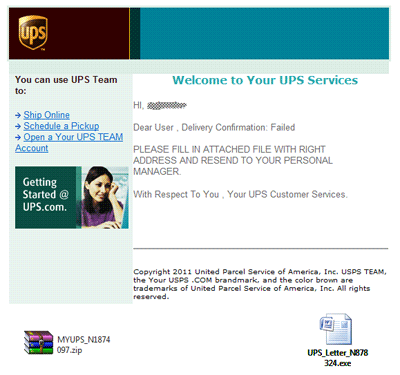

Trojan.SMSSendマルウェアファミリーは、人気のあるアプリケーションのインストールウィザードを模倣したアーカイブファイルを含んでいます。ユーザーがプログラムを起動してしまうと、コードを受け取るために有料SMSを送信するか又は携帯番号を入力するよう促され、続いてそのコードを入力することで有料サービスに登録されてしまいます。また、お金を払って入手したにも関わらず、アーカイブには目的のものは含まれていません。

しかしながら、騙されやすいインターネットユーザーの数は次第に減少し、それと同時に「偽インストーラービジネス」も衰退傾向にあるように見受けられます。偽のインストーラーを配信するプログラムの製作元ZIPPROが、アーカイブファイルを開くシステム内にTrojan.Mayachok.1などの悪意のあるソフトウェアをインストールするようになった理由はそこにあると考えられます。この手法の危険な点は、例えユーザーがインストールを中断しても、偽のインストーラーが起動した時点で既にシステムは感染してしまっているという事実にあります。

下の表は、2012年8月にDr.Web CureIt!によってユーザーのコンピューター上で最も多く検出された脅威のリストです。

| # | 脅威名 | 脅威の種類 | 検出数 | パーセンテージ |

|---|

| 1 | Trojan.Mayachok.1 | virus | 74701 | 6,90% |

| 2 | BackDoor.Butirat.91 | virus | 9667 | 0,89% |

| 3 | Trojan.SMSSend.2363 | virus | 5667 | 0,52% |

| 4 | Trojan.Carberp.30 | virus | 5421 | 0,50% |

| 5 | Trojan.Hosts.5940 | virus | 4025 | 0,37% |

| 6 | Trojan.Fraudster.292 | virus | 3772 | 0,35% |

| 7 | Win32.HLLW.Gavir.ini | virus | 3458 | 0,32% |

| 8 | BackDoor.Ddoser.131 | virus | 3180 | 0,29% |

| 9 | Win32.HLLP.Neshta | virus | 2941 | 0,27% |

| 10 | Win32.HLLM.Reset.395 | virus | 2580 | 0,24% |

メールトラフィック内で検出されたマルウェアでは

BackDoor.Andromeda.22が最も多く、2位及び3位はそれぞれTrojan.Oficla.zip 、 Trojan.Necurs.21となっています。又、 Win32.HLLM.MyDoom.54464、Win32.HLLM.MyDoom.33808、Win32.HLLM.Netsky.35328も多数検出されています。

ボットネット

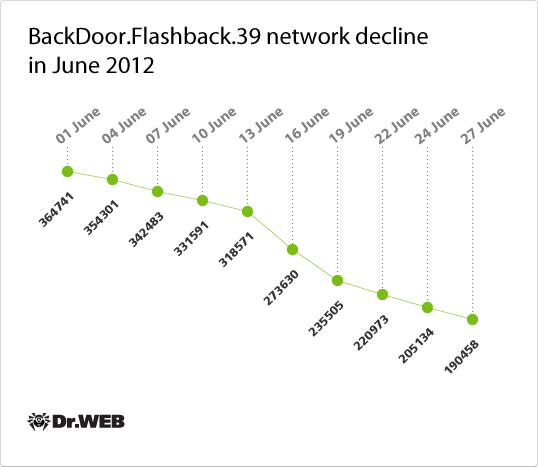

Backdoor.Flashback.39に感染したコンピューターによって構成される、史上最大規模のMacボットネットの発見から4か月以上が経過したにも関わらず、その終息について報告を行うのはまだ先のことになりそうです。現在ボットネットに含まれているホスト数は126,781台で、7月の終わりと比較すると21,711台減少していますが、全体として、BackDoor.Flashback.39ボットネットの減少率には顕著な鈍化が見られます(8月までの1か月間には、ネットワーク内のコンピューター数は76,524台減っています)。

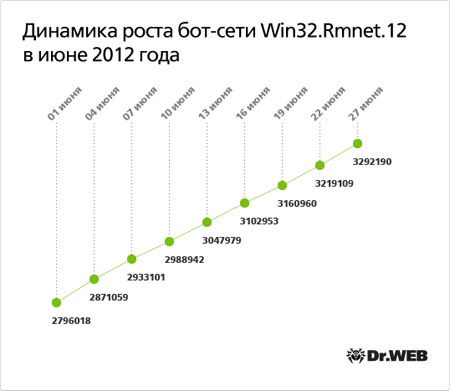

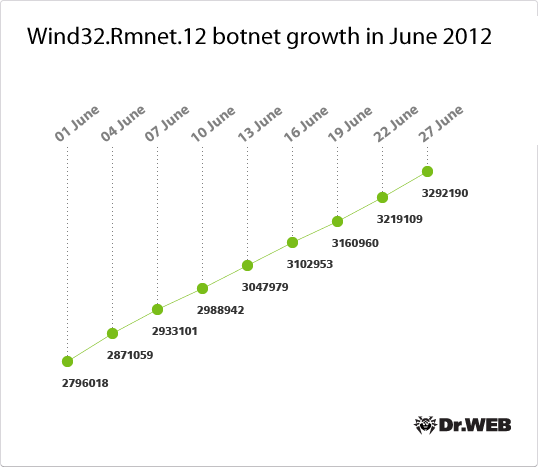

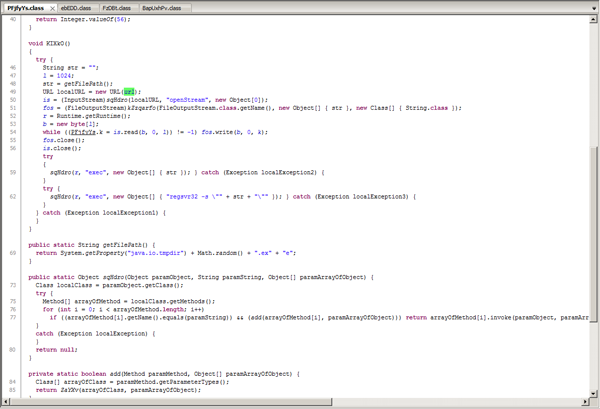

Win32.Rmnet.12ボットネットのノードは8月の間に400万を超え、感染したコンピューター数は4,351,349台に達しました。この危険なファイルインフェクターはその拡散速度を全く緩めていないと言うことが出来ます。7月に480,000台の感染したシステムがネットワークに加わり、8月には約500,000台の感染したホストがネットに接続しています。下の表は、Win32.Rmnet.12ネットワークの拡大を表しています。

![]()

このプログラムは主に東南アジアに置かれたシステムを標的としており、最も多く感染が確認された国はインドネシア、バングラデシュ、ベトナム、インドとなっています。ロシアでは、現時点において105,268台の感染したコンピューターが発見されており、全体の2.4%を占めています。

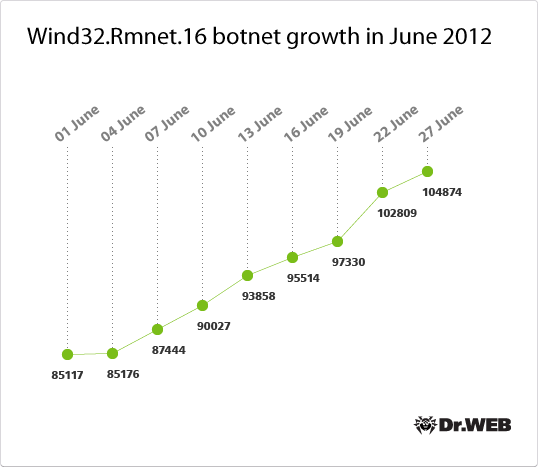

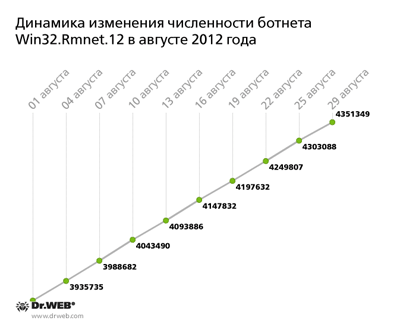

Win32.Rmnet.16ボットネットもまた、以前ほどの急激さはないにしろ、徐々に拡大を続けています。8月には約67,000台の感染したコンピューターがボットネットに加わり、ボット数の合計は222,300台となっています。1日の平均感染ホスト数は約1,500~2,000台でしたが、8月の終わりにはその数に著しい減少が見られました。下の表は、Win32.Rmnet.16に感染したコンピューター数の推移を表しています。

![]()

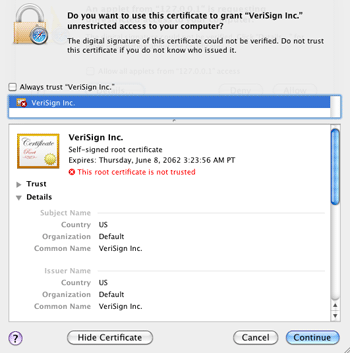

Win32.Rmnet.12と同様のファイルインフェクターであるWin32.Rmnet.16ですが、いくつかの際立った特徴を持っています。例えば、サーバーアドレス自体は特別なアルゴリズムに応じて生成されますが、 Win32.Rmnet.16はコントロールサーバーIPアドレスの署名にデジタル署名を使用します。このマルウェアはリモートサーバーから受け取ったコマンドを実行することができ、特に任意のファイルをダウンロード・実行、自身をアップデート、スクリーンショットを撮り犯罪者に送信、さらにはOSを動作不能にさせることも可能です。また、一般に広く普及しているアンチウイルスプログラムのプロセスを停止させることが可能であり、このことが Win32.Rmnet.16をさらに危険なものにしています。

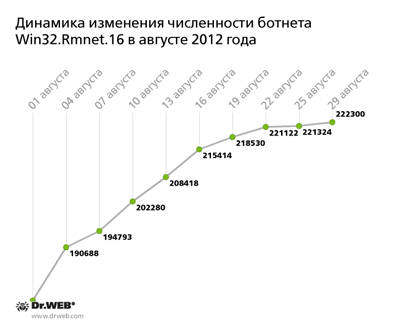

このウイルスに感染したシステムの大半はイギリス(72.1%)及びオーストラリア(24.9%)のものでした。 Win32.Rmnet.16に感染したシステムの国別分布を以下に示します。

![]()

Javaの深刻な脆弱性

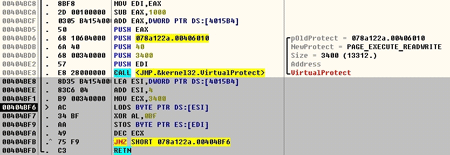

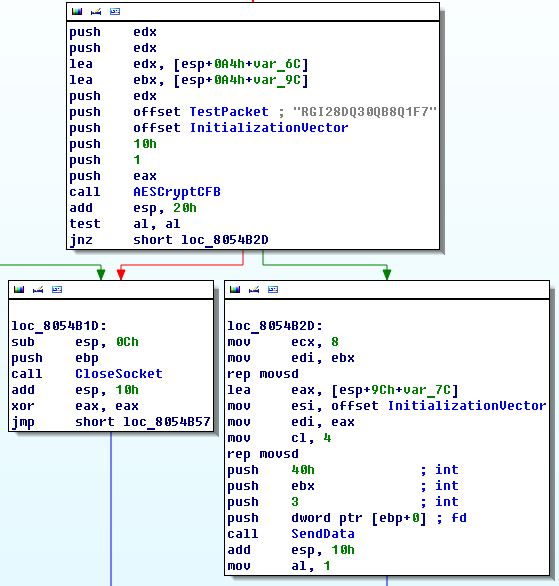

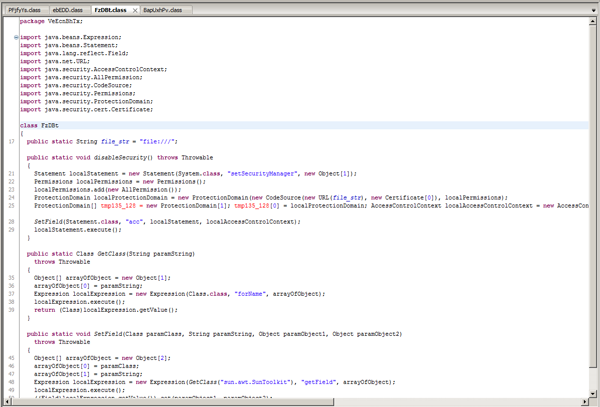

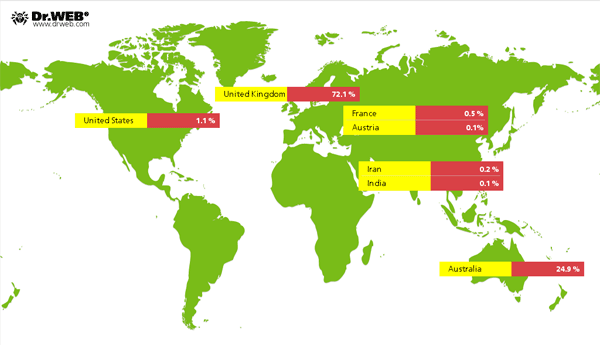

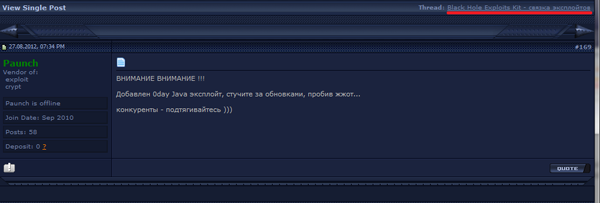

8月26日、セキュリティ企業FireEye社は、Java Runtime Environmentバージョン1.7xに深刻な脆弱性(CVE-2012-4681)が発見されたことを公表し、その他のアンチウイルスソフトウェアデベロッパーが後に続きました。その翌日には、犯罪者達の間で広く流通しているBlackHole Exploit Kit内に、この脆弱性を悪用するエクスプロイトが出現しています。Oracleによってセキュリティパッチがリリースされたのは8月の30日になってからであったため、この脆弱性は少なくとも4日間残ることとなり、犯罪者達の恰好の的となりました。

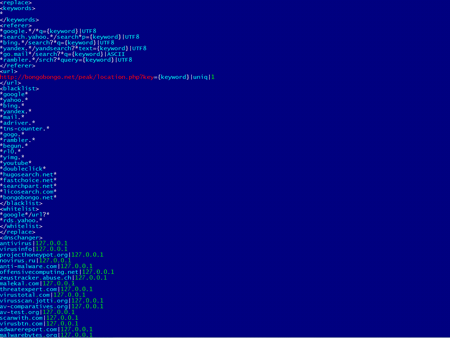

![]()

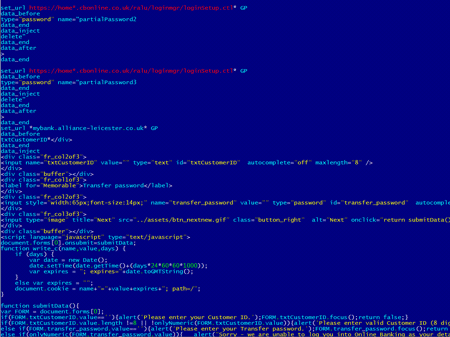

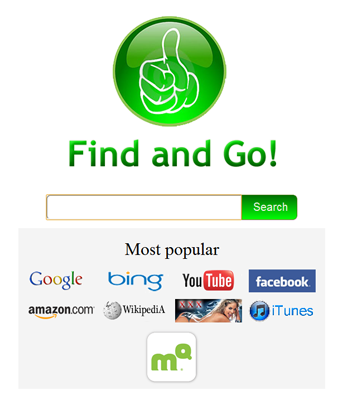

Doctor Webのアナリストはこのケースに関して独自の調査を行い、マルウェアを拡散するWebサイトへのユーザーのリダレクトにTDS(Traffic Direction System)が使用されていることを明らかにしました。また、確認されているケースの1つでは、マルウェアを拡散するリソースへユーザーをリダレクトするために、犯罪者は侵入したサイト上の.htaccessファイルを改ざんしています。最終的なリダレクト先のアドレスは特別なスクリプトによって作成され、1時間ごとに変更されていました。この最終的なURLは標的とされたコンピューターのOSによって異なり、Mac OS Xのユーザーは whichBackDoor.Flashback.39をダウンロードするサイト(このサイトは現在稼働していません)へ、モバイルデバイス及びLinuxのユーザーは検索エンジンFind and Goのページへ、またWindowsユーザーは様々なエクスプロイトを実行させるコードを含んだページへと飛ばされます。

![]()

現在この脆弱性は、検索エンジンの検索結果ページを模倣してサイトのヒット件数を増加させるTrojan.Rodricter.21 を拡散するために悪用されています。また、Trojan.DownLoader6.29607を拡散するサイトへユーザーをリダレクトするケースも確認されています。

このようなJava脆弱性の悪用は重大な脅威であり、深刻な被害を引き起こす可能性が危惧されます。ユーザーの皆様には、最新のセキュリティアップデート、特にJava Runtime Environmentのアップデートをインストールしておくことを強く推奨します。

Androidに対する脅威

8月にはGoogle Androidを狙った脅威が数多く見られ、記録的な数のサイトがモバイルプラットフォーム向け悪意のあるプログラムを拡散するサイトへと改変されました。犯罪者は、ページを開いたユーザーが、Android.SmsSendを拡散する悪質なサイトへとリダレクトされるようwebサイトの設定を変更しています。

Android.SmsSend.186.originは、8月に発見されたもう1つのAndroid向けマルウェアです。他の多くのAndroid.SmsSendファミリーとは異なり、このトロイの木馬は特別なドロッパーによってモバイルデバイス上にダウンロードされます。さらにもう1つの際立った特徴として、削除の試行に対して抵抗することが出来るという機能を持っています。

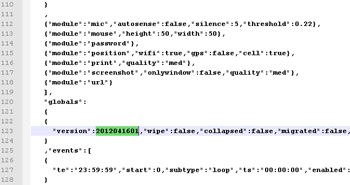

8月にDr.Webデータベースに追加されたAndroid向け脅威の中にはAndroid.Luckycat.1.originがあります。このAndroid.Luckycat.1.originは、ユーザー情報(デバイスIMEI、携帯番号、保存されたファイルなど)を盗んで犯罪者のサーバーへ送信し、その上、犯罪者から受け取ったコマンドを実行することが出来ます。悪名高いZeus/SpyEyeマルウェアファミリーに関連した、モバイルプラットフォーム向けの悪意のあるプログラムのグループも発見されました。これらはトロイの木馬で、パスワードを盗むよう設計されています。Android向けのバージョンはとして、BlackBerry向けのバージョンBlackBerry.Panda.1、BlackBerry.Panda.2及びBlackBerry.Panda.3としてデータベースに加えられています。

また8月には、Android向けトロイの木馬ダウンローダーも発見されAndroid.DownLoader.5.originと名付けられました。さらに、日本では多くのAndroidユーザーのデバイス上にトロイの木馬が拡散され、ユーザーは大量のスパム攻撃を受けました。最後に、8月には多くの商用スパイウェアアプリケーションが発見され、Dr.Webウイルスデータベースに加えられました。そのようなプログラムの中にはAndroid、Symbian、iOS向けのFinSpyも含まれています。

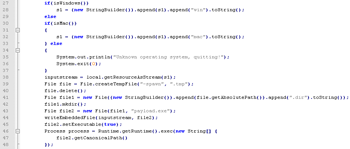

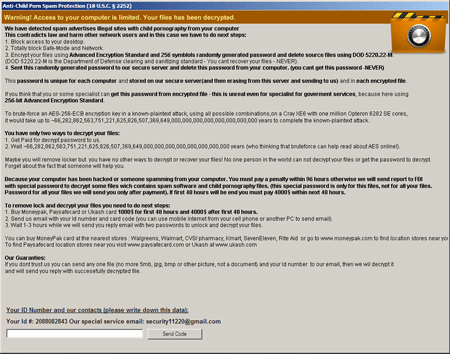

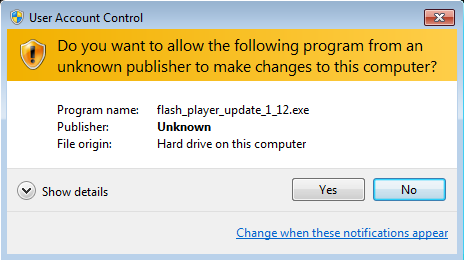

8月に検出されたマルウェアの中で最も目を引くのは、広く拡散され比較的危険な悪意のあるプログラムTrojan.Mayachokの新たな亜種Trojan.Mayachok.17516でしょう。この悪意のあるプログラムはドロッパーによって、ダイナミックライブラリとしてシステム内に侵入します。実行可能ファイルであるドロッパーは、ライブラリを解凍した上でディスクにコピーします。システム内でUAC (User Accounts Control)が有効になっていた場合、ドロッパーは自身をflash_player_update_1_12.exeとして一時フォルダにコピーし実行します。

![screen]()

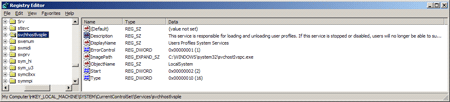

実行に成功すると、実行ファイルはトロイの木馬のコードを含んだライブラリファイルを解凍し、ランダムな名前を付けてシステムフォルダ内にコピーします。このライブラリには32ビット及び64ビットのバージョンがあります。次に、ドロッパーはライブラリのエントリをレジストリに加えてコンピューターを再起動させます。

Trojan.Mayachok.17516は主な機能として、実行ファイルをダウンロード・実行し、また悪意のあるタスクを実行するためにwebブラウザ機能を使用します。Trojan.Mayachok.17516はexplorer.exeプロセスを悪用して密かにブラウザを立ち上げ、特定のサイトのヒット件数を増加させます。リモートコマンドサーバーとの通信や、設定ファイル及びアップデートのダウンロードには感染したsvchost.exeプロセスが利用されます。犯罪者は、OSのバージョンやインストールされているブラウザなどの、感染したコンピューターに関する情報を受け取ります。

8月のその他の脅威

8月の後半、IRCプロトコル経由で犯罪者と通信を行う BackDoor.IRC.Codex.1プログラムが検出されました。このマルウェアは様々なアプリケーションをリモートサーバーからダウンロードし、感染したコンピューター上で実行することが出来ます。また、DDoS攻撃を実行し、ユーザーがwebフォームに入力したデータを犯罪者に送信し、ポピュラーなFTPクライアントによって保存されたパスワードを盗みます。

危険なトロイの木馬および偽のソフトウェアインストーラーの拡散に関して行われた調査の結果、偽のインストーラーを設計した犯罪者が同時に、感染したシステム内へのその他の悪質なアプリケーションのインストールを助けるためのTrojan.Ziproと呼ばれる特別な悪意のあるプログラムをも開発していたことが判明しました。

8月24日Doctor Webは、Linux 及び Mac OS Xの両OS上でパスワードを盗むよう設計されたクロスプラットフォームTrojan BackDoor.Wirenet.1の出現について報告しました。開発者はこのソフトウェアをスパイウェアとして販売しており、また、Solaris及びMicrosoft Windows向けのバージョンの存在も確認されています。

8月にメールトラフィック内で検出されたマルウェアTop20

8月にユーザーのコンピューター上で検出されたマルウェアTop20