2012年12月13日

株式会社Doctor Web Pacific

2012年の11月には、新たなタイプのトロイの木馬ブロッカーであるマルチロッカーの大規模な拡散が見られました。このトロイの木馬は、ロックしたコンピューターのスクリーン上に表示するための画像やテキストを含んでいません。

ウイルス

数か月前まで多数検出されていた、感染したコンピューター上のインターネットアクセスをブロックする悪意のあるプログラムTrojan.Mayachok.1ですが、2012年11月にDr.Web CureIt!によって最も多く検出されたマルウェアの中では12位に落ちています。一方で、群を抜いて首位を飾っているのはその亜種であるTrojan.Mayachok.17994で、このバージョンのトロイの木馬は、以前にも報告したTrojan.Mayachok.17727の発達における次の段階にあたります。

検出された感染数におけるランキングの上位にはBackDoor.IRC.NgrBot.42が含まれています。このトロイの木馬ファミリーはIRCプロトコル経由でリモートサーバーとのやり取りを行い、犯罪者からの多岐にわたるコマンドを実行することができます。BackDoor.IRC.NgrBot.42はその悪意のあるペイロードによって、マルウェアの整合性が失われた際にブートレコードを破壊することができ、また、アンチウイルス会社のwebサイトへのアクセスをブロックし、様々なオンラインリソースにログインするためのログイン及びパスワードを傍受することが可能です。

BackDoor.IRC.NgrBot.42はその実行ファイルをRecycle Binフォルダ内に置くことで、コンピューターに接続する全てのリムーバブルデータストレージデバイスを感染させます。次に

BackDoor.IRC.NgrBot.42は感染させたデバイス上のフォルダを隠し、代わりに該当するファイル名の付いたショートカットを作成しておきますが、このショートカットがトロイの木馬の実行ファイルへとリンクされています。その結果、感染したデバイス上にあるいずれかのフォルダを開こうとしたユーザーは、悪意のあるアプリケーションを起動させてしまうことになります。さらに、このトロイの木馬はデバイスのルートフォルダ内にautorun.infファイルを置くことができ、それにより、デバイスがコンピューターに接続されると同時に自身も自動的に起動されるようにします。

また、Dr.Web CureIt!によって収集された感染統計情報にはTrojan.Carberp、Trojan.SMSSend、Trojan.DownLoaderマルウェアファミリーのサンプルも含まれていました。下の表は11月にDr.Web CureIt!によってコンピューター上で最も多く検出された脅威のTop10です。

| Threat | % |

|---|

| Trojan.MayachokMEM.5 | 1,94% |

| Trojan.Mayachok.17994 | 1,58% |

| Exploit.CVE2012-1723.13 | 1,17% |

| BackDoor.IRC.NgrBot.42 | 1,13% |

| Trojan.StartPage.48148 | 1,13% |

| Java.Downloader.697 | 1,10% |

| BackDoor.Butirat.201 | 1,10% |

| Trojan.SMSSend.2363 | 1,00% |

| Trojan.Carberp.789 | 1,00% |

| Win32.HLLP.Neshta | 0,99% |

ボットネット

Doctor Webは、世界中のコンピューターを巻き込んで活動中のボットネットに対する監視を続けています。Win32.Rmnet.12に感染したコンピューターで構成されるボットネットは2012年11月の間も着実に拡大を続けています。そのボット数には更に545,000台の増加が見られ、合計は600万台を超えました。下のグラフは、2012年11月におけるWin32.Rmnet.12ボットネットの拡大推移を表しています。

![graph]()

一方、Win32.Rmnet.16ボットネットの拡大にはいくらか陰りが見えてきました。11月の間にこのボットネットに新たに加わった感染したコンピューター数は5,011台のみで、10月に比べ70%減少しています。ただし、11月の後半には感染率は再び増加傾向を見せています。下のグラフは、このボットネットの拡大推移を表しています。

![graph]()

今年の春に世界中で800,000台を超えるMac OS Xコンピューターを感染させた悪名高いBackdoor.Flashback.39に関しては、そのホスト数は急速に減少していることが確認されました。11月26日の時点でBackdoor.Flashback.39ボットネットを構成するコンピューター数は僅か90,947台のみとなり、先月に比べ14%減少しています。同時に、このボットネットの拡大は実質上停止した形となりました。

マルチロッカー

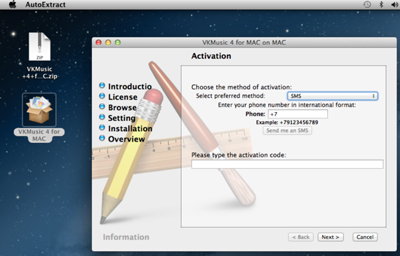

2012年11月の最も目立った傾向の1つに、マルチロッカーと呼ばれるトロイの木馬ブロッカーの大規模な拡散があります。従来のランサムウェアに加え、11月には、悪意のあるダウンローダーから成るボットネットによって拡散されるこの種類の脅威への移行が見られました。感染したシステムへのマルチロッカーのダウンロードにはBackDoor.Andromedaプログラムが広く使用されていました。

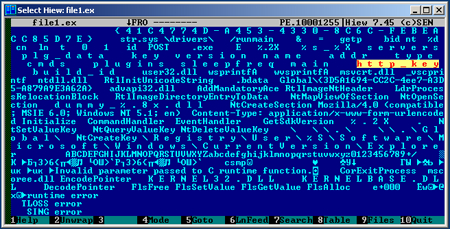

Trojan.Winlock.7372はこの種のランサムウェアの典型的な代表格です。その詳細についてはDoctor Webの最近のニュースでも紹介しましたが、他のランサムウェアとは異なり、マルチロッカーはWindowsブロック時に脅迫メッセージを表示させるために必要な画像やテキストリソースを含まず、必要なエレメントをリモートサーバーからダウンロードします。このようなブロッカーの亜種の中にはWindowsファイアーウォールをすり抜け、感染したコンピューター上でのユーザーによるアプリケーションの実行を妨げるものもあります。そうしたアプリケーションにはタスクマネージャー、メモ帳、レジストリエディタ、コマンドプロンプト、システム設定、Internet Explorer、Google Chrome、Mozilla Firefox、Opera、アプリケーションではProcessHacker、Process Monitorが含まれています。

11月の末、Doctor Webのアナリストはコンピューターに接続されたwebカメラから画像を盗むTrojan.Winlock.7372を発見しました。被害者のスクリーン上には警察機関からのメッセージを装ったテキストが表示され、そこには、ユーザーのコンピューター上での活動が全て記録され、webカメラから入手した顔写真が以後の認証および更なる個人情報の取得のために保存されるという内容が記載されています。

![screen]()

コンピューターのロックを解除するために、ユーザーはバウチャーペイメントシステムのコードを入力するよう要求されます。入力されたコードは犯罪者のコントロールサーバーへ送信され、その真偽が確認されます。支払が確認されると、コンピューターのロックを解除するコマンドがコントロールセンターからトロイの木馬へ送信されます。要求される金額は100ユーロまたは150ドルとなっています。詳細についてはこちらの記事をご覧ください。

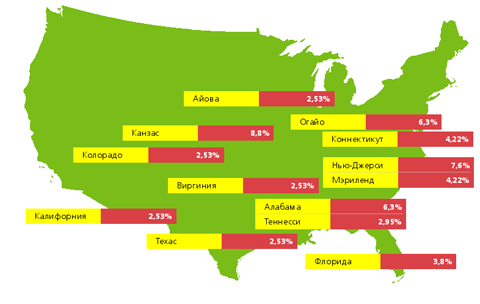

マルチロッカーによる感染数の増加によって示唆される背景は、その多くがウイルス作成ツールキットを使用して製作される、標準的構造を持った従来のWindowsロッカーから離れつつある犯罪者達が、次第により複雑なペイロードを取り入れる傾向へと移行しているということです。Doctor Webの収集した統計情報によると、マルチロッカーは主にアメリカ及び西ヨーロッパで拡散されています。

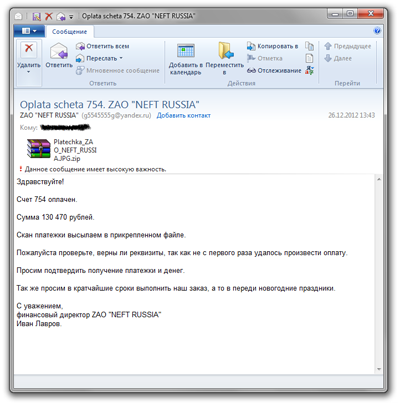

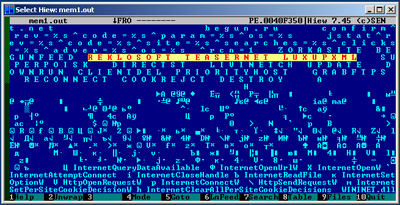

Trojan.Gapz.1については既に以前より知られていましたが、今回注目を集めたのはこのトロイの木馬を感染したシステム内にインストールするプラグインTrojan.Winlock.7384でした。

Trojan.Gapz.1は32ビット版および64ビット版いずれのWindows上でも動作することが可能であり、また、システム内での実行ファイルの不正起動を防ぐUACをすり抜けることができます。次に、Trojan.Gapz.1は感染したコンピューターのハードドライブの構造を解析し、特別なイメージを作成してディスクの予約セクター内に書き込みます。次いでシステムローダーをロードさせ、悪意のあるアプリケーションを実行させます。

![screen]()

Trojan.Gapz.1の主要な目的は、複数のモジュールを含んだバイナリイメージをディスクからロードするための環境を整えることにあります。それらのモジュールはそれぞれ異なるペイロードを持ち、そのうちの1つは悪意のあるUCashアプリケーションです。Trojan.Gapz.1に関する詳細についてはこちらの記事こちらの記事をご覧ください。

危険なダウンローダー

11月21日、Doctor WebはTrojan.DownLoader7.21125と名付けられた危険なトロイの木馬ダウンローダーについてユーザーの皆様に警告しました。このプログラムは、感染したコンピューター上に他のマルウェアをダウンロードすることができます。現在のところ、このTrojan.DownLoader7.21125が感染させたコンピューター上にダウンロード・インストールするのは、電子通貨Bitcoinのマイニング(採掘)プログラム、リパックされた自身のコピー、及び以下のマルウェアです。

- BackDoor.Andromeda.22-同様に、感染したコンピューター上に他のマルウェアをダウンロード・インストールすることの出来る、広く拡散されているトロイの木馬ダウンローダーです。

- Trojan.Rodricter.21-アンチデバッギング機能を搭載したドロッパーを持つマルチコンポーネントルートキットです。OSの脆弱性を悪用して自身の権限を高め、32ビット版および 64ビット版Windowsのユーザーアカウント制御(UAC)を無効にし、Mozilla Firefox及びInternet Explorerの設定を変更します。そのコアモジュールの主な機能は、感染させたコンピューター上のトラフィックを傍受することです。

- Trojan.PWS.Multi.879-ICQ、Yahoo! Messenger、FTP Commander、Paltalk、AIM、Google Talk、MSN Messenger、Miranda、Trillianなどのポピュラーなアプリケーションからパスワードを盗む悪意のあるプログラムです。

- BackDoor.HostBooter.3-DDoS攻撃を実行し、コントロールサーバーからのコマンドに従ってファイルをダウンロード・実行するよう設計されたプログラムです。

Trojan.DownLoader7.21125に関する詳細についてはこちらの記事をご覧ください。

Androidに対する脅威

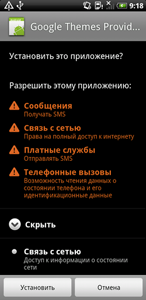

11月、Dr.Webウイルスデータベースにはまた別の商用スパイウェアに関するレコードが追加されました。この脅威はすぐにAndroid OSに対するその他の主要な脅威の一員に加わり、それらの中にはProgram.Jianspy.1.originやProgram.Spyera.1.originなどが含まれています。これらの脅威はこの種のプログラムに典型的なタスク、つまりSMS送受信および通話に関する情報の収集、デバイスのロケーションの特定を実行します。

高額な有料メッセージを送信することでユーザーのアカウントからお金を引き落とす、よく知られたAndroid.SmsSendプログラムの新たなバージョンは未だ出現を続けています。そのようなアプリケーションはDoctor Webのアナリストによって頻繁に発見され、即座にウイルスデータベースへと追加されています。

11月にメールトラフィック内で検出されたマルウェアTop20

11月にユーザーのコンピューター上で検出されたマルウェアTop20