2015年2月24日

株式会社Doctor Web Pacific

ハンドヘルドデバイスを狙ったマルウェアの状況

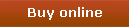

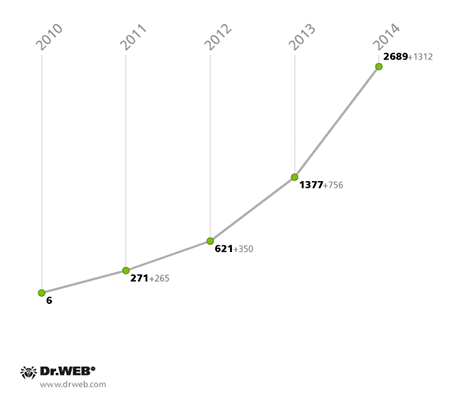

2014年はスマートフォンやタブレットを狙った悪意のあるアプリケーションが新たに登場し、そのうちの多くがAndroidデバイスを標的としていました。Androidは依然としてハンドヘルド市場をリードするOSであることから、このことはごく自然な成り行きであると言えます。2014年の終わりまでにDr.Webウイルスデータベースには2,867件の悪意のあるアプリケーションや望まないアプリケーション、潜在的に危険なアプリケーションが新たに追加され、その合計は5,681件になっています。これは2013年の同時期に比べて102%の増加であり、Android マルウェアが初めてDr.Webウイルスデータベースに追加された2010年と比較すると189倍、18,837%の増加となっています。

2010~2014年にDr.Webウイルスデータベースに追加された、Android向けの悪意のある、望まない、または潜在的に危険なプログラム数の推移

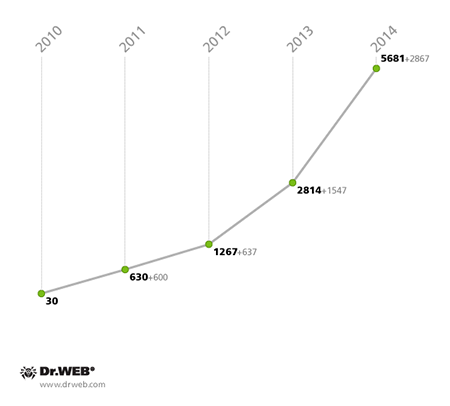

2014年を通してAndroidを狙ったマルウェアや望まないソフトウェアの数が増加すると同時に、新たなAndroidマルウェアファミリーの数も367件へと増加しています。これは、2013年末の331件から11%の増加となります。

Androidマルウェア、望まない、または潜在的に危険なソフトウェアファミリーの数

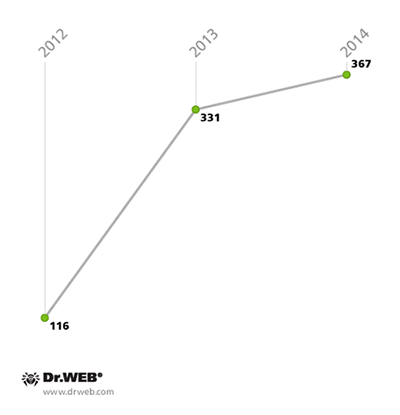

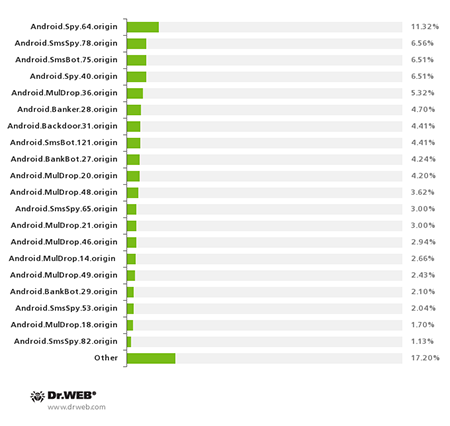

これまでと同様、2014年に最も多く発見されたAndroidマルウェアには機密情報を盗むトロイの木馬や、その他の方法で違法な収益を得るためのトロイの木馬が含まれていました。Android向けの新たなトロイの木馬の多くは、コンピューター向けの悪意のあるプログラムから着想を得て設計されています。

Dr.Webウイルスデータベースによる、最も多く検出されたAndroidマルウェア

有料SMSを利用して利益を得る犯罪者

被害者を有料サービスに登録したり、高額な有料番号にSMSを密かに送信する方法は、ハンドヘルドデバイスに対する攻撃によって違法に収益を得る手法として依然として最も多く用いられています。正にそれらの動作のみを行うAndroid.SmsSendプログラムは、最も多く検出されているAndroidマルウェアプログラムの中でも紛うことなきトップの座に君臨し続け、その件数は2014年を通して2倍に増加し2,689件となっています。結果として、このプログラムはAndroidデバイスに危害を加える全てのマルウェアおよびソフトウェアの約半分を占めていることになります。

Dr.Webウイルスデータベース内のAndroid.SmsSend件数推移

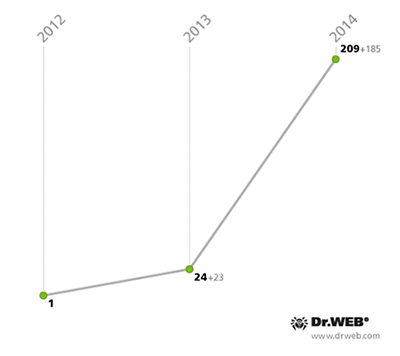

他のファミリーに属するマルウェアの中にも高額な有料番号にSMSを送信するものがあります。SMSトロイの木馬の進化における第2の段階がAndroid.SmsBotプログラムです。これらのプログラムもSMSを送信して被害者を有料サービスに登録させますが、従来のものとは異なる点として、犯罪者によって直接コントロールされ、受け取ったコマンドに従う機能を備えています。これにより幅広い動作を実行することが可能となったAndroid.SmsBotはメッセージを送信するほか、機密情報を盗み、通話を発信し、別のマルウェアをダウンロードします。2013年の発見以降このプログラムは急激な増加を遂げ、2014年の終わりには209件がDr.Webウイルスデータベースに登録されています。2013年の終わりに認められた24件と比べて9倍または771%の増加となり、このマルウェアに対する犯罪者の関心が高まっていることが分かります。

Dr.Webウイルスデータベース内のAndroid.SmsBot件数推移

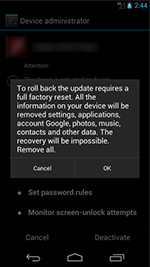

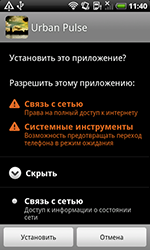

続けて、有料SMSによる利益をさらに上げるための新たなトロイの木馬ファミリーであるAndroid.Bodkelが登場しました。Android.Bodkelプログラムもまた高額なSMSを送信しますが、そのほか機密情報を盗んでリモートサーバーへ送信します。このプログラムはユーザーによる削除を困難にするためにデバイスの管理者権限を要求(このオプションは最新のAndroidバージョンで可能です)するという際立った特徴を持っています。ユーザーが削除を試みるとAndroid.Bodkelはデバイス上のデータが全て失われると脅すメッセージを表示させます。実際には、データが失われることはありません。

|  |

また、このマルウェアのコードは難読化されていることからアンチウイルス会社による分析が困難であり、セキュリティソフトウェアによって検出される可能性が低くなっています。2014年には113件のAndroid.BodkelプログラムがDr.Webウイルスデータベースに登録されています。そのため、Doctor Webではこのトロイの木馬の多岐に渡る亜種を検出することが可能です。

ユーザーの口座を狙うモバイルバンキングトロイの木馬

昨今ではリモートバンキングサービス、中でも特にモバイルバンキングの人気がユーザーの間で高まっています。このチャンスを犯罪者が見逃すはずはありません。2014年を通してモバイルデバイスを狙った攻撃が激化し、ユーザーのバンクアカウントへのアクセスを得るための多種多様なプログラムが様々な国で拡散されました。これらの悪意のあるプログラムは感染したデバイス上でアカウントのアクセスパスワードを盗み、mTANの含まれているSMSを傍受し、犯罪者のアカウントへ送金を行います。また、そのほかの機密情報を盗み、指定された番号に対して密かにSMSを送信します。

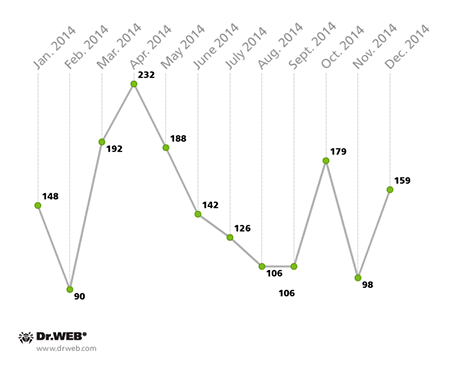

オンラインバンキングサービスの発達した韓国はバンキングトロイの木馬が最も多く確認されている国の一つで、それらはトロイの木馬のダウンロードリンクを含んだSMSスパムによって拡散されていました。Doctor Webによって収集された統計では2014年の間にそのようなスパムが1,760件記録され、80の異なるマルウェアとそれらの亜種が使用されていました。

2014年に韓国においてAndroidトロイの木馬の拡散に使用されたスパム件数

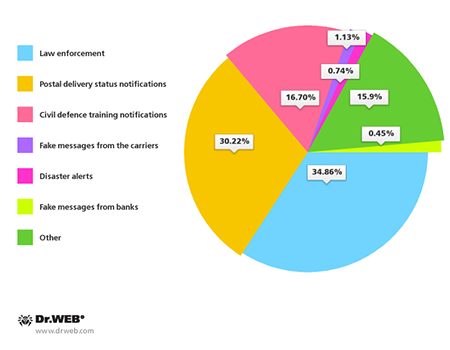

ユーザーにダウンロードリンクを開かせるために、犯罪者は荷物の配達追跡サービスや、ウェディングやミーティングなどの様々なイベントへの招待状、法に抵触したという通知、民間防衛訓練の通知など、ありとあらゆるトピックを使用して関心を引こうとしています。その上、メッセージは銀行やテレコムプロバイダ、ポピュラーなオンラインサービスなどから送信されたものを装っています。犯罪者は大規模なテクノロジー災害や自然災害、事故に関するニュースを餌として利用することに何らの抵抗も感じていないようです。

韓国でAndroidマルウェアを拡散するために使用されたスパムメッセージのトピック

(上から「警察、法に関するもの」「配達追跡サービス」「民間防衛訓練の通知」「キャリアからの偽のメッセージ」「災害警告」「銀行からの偽のメッセージ」「その他」)

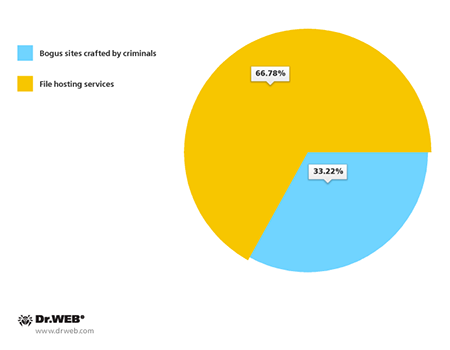

これらのリンクを開いたユーザーはホスティングやマルウェアの拡散に関わる偽のサイトへ飛ばされるか、または犯罪者によって管理されるファイル共有サイトにたどり着きます。多くの場合(66.78%)、ファイル共有サービスまたは自由に使用することの出来る公的なそのほかの手段が好んで用いられ、そこから悪意のあるアプリケーションが拡散されています。webサイトと異なり、それらのサービスでは設計および維持のための労力やお金が必要ありません。

韓国でAndroidマルウェアの拡散元となっていたサイト

(上から「犯罪者によって作成された偽のサイト」「ファイルホスティングサービス」)

韓国におけるスパム配信の規模は大きく、4月には、機密情報を盗み、犯罪者からのコマンドに従って指定された番号に対してSMSを送るAndroid.SmsBot.75.originが大量に配信されました。この悪意のあるプログラムは、荷物の配達サービスのサイトを装ったwebページから拡散されていました。そのうちの一つには30,000人を超える訪問者数があり、その他のサイトも合わせると合計での被害者数は遥かに多くなると考えられます。5月に行われた同様の攻撃では、訪問回数70,000回を超えるサイトが含まれていたことから、被害者の数はさらに増加している可能性があります。

2014年に韓国でマルウェアを拡散するために作成された偽サイトの例

|  |  |

|  |  |  |

|  |  |  |

|  |  |  |

|  |  |  |

|  |  |

|  |  |

韓国でAndroidマルウェアの拡散に使用されたファイル共有サイト

|  |

|  |

韓国で拡散されたトロイの木馬の多くは比較的広範なペイロードと高度な設計を持っていました。重要な情報を盗むために、多くのバンキングトロイの木馬が一風変わった手法を用いています。Android.Banker.28.originは起動されるとデバイス上に正規のバンキングアプリケーションがインストールされているかどうかを確認します。インストールされていなかった場合、それらのインターフェースを模倣してログインやパスワード、クレジットカード番号、個人情報のほかトランザクションのセキュリティ証明書までに及ぶ機密情報を提供するようユーザーを誘導します。Android.BankBot.35.originなどのトロイの木馬は、モバイルバンキングソフトウェアのアップデートを提供するという、より直接的な方法を用いています。実際にはアップデートではなく悪意のあるコピーがインストールされ、犯罪者の求める情報を盗みます。

|  |  |

韓国のウイルス開発者は、アンチウイルスによる検出を避けるために様々なパッカーやコード難読化技術を用いています。また、標的とするデバイスにマルウェアを侵入させるために、Android.MulDropファミリーに属するあらゆる種類のドロッパーを悪意のあるアプリケーション内に忍ばせています。Android.SmsSpy.71.originは、これら二つの手法を併せ持つプログラムの代表的なものです。このプログラムの様々な亜種は複雑なパッカーによって保護されているのみでなく、特別に設計されたドロッパートロイの木馬によって拡散されていました。Android.SmsSpy.71.originはSMS を傍受し、ユーザーの連絡先情報を盗み、通話をブロックします。また、犯罪者から受け取るコマンドに従って、電話帳の中から選択された番号、または全ての番号に対してSMSの大量配信を実行することができます。

韓国のトロイの木馬はユーザーやアンチウイルスから自身の存在を隠すのみでなく、アンチウイルスによって検出される度に激しい抵抗を示し、それらアンチウイルスの削除を試みるという点もまた注目に値します。

以下のグラフは2014年に韓国で最も多く検出されたAndroidトロイの木馬です。

2014年にSMS配信によって韓国で最も多く拡散されたマルウェア

2014年にはロシアにおいてもAndroid向けバンキングトロイの木馬が多数確認されました。秋頃Doctor Webによって発見されたAndroid.BankBot.33.origin、Android.BankBot.34.origin、Android.BankBot.1は中でも特に注目に値する脅威です。Android.BankBot.33.originは、オンラインバンキング経由でアカウントにアクセスすることで金銭を盗むトロイの木馬です。現在のバンクアカウントの残高や個人のモバイルデバイスに関連付けられているキャッシュカードのリストなどに関する情報を取得するために、ロシアにある複数の金融機関の自動サービスシステムに対してSMSリクエストを送信します。応答があった場合、SMSコマンドを使用して銀行のアカウントから犯罪者のアカウントに送金を行います。また、このトロイの木馬はデバイスのブラウザにフィッシングサイトを表示させることで、ユーザーのオンラインバンキングアカウントへアクセスするために必要な認証情報を盗みます。

Android.BankBot.34.originもまた同様のペイロードを持っています。バンクアカウントから密かに送金を行うほか、このマルウェアはポピュラーなアプリケーションに保存されているログインやパスワードを取得し、電話番号に関する情報や、感染したデバイスに関連付けられているクレジットカードに関する情報を盗みます。Android.BankBot.34.originは感染させたデバイス上に任意のメッセージやダイアログボックスを表示させる機能を備えているため、犯罪者はこのトロイの木馬を幅広い詐欺のスキームに用いることができます。また、このトロイの木馬のC&Cサーバーのアドレスは匿名ネットワーク「Tor」を経由していることからセキュリティレベルが高く、接続されているリモートホストを停止させることが困難となっています。ただし、主要なC&Cサーバーを利用できなくなった場合にマルウェアが使用するバックアップサーバーは通常のインターネット内に置かれています。

|  |  |

同様のペイロードを持つまた別の悪意のあるプログラムであるAndroid.BankBot.1は、そのダウンロードリンクを含んだSMSによってロシアで拡散されていました。このファミリーに属する他のマルウェア同様、Android.BankBot.1もバンクアカウントから金銭を盗みますが、その悪意のある機能の大半がマルウェアのメイン実行ファイルの外部にあるLinuxライブラリ内で実行されるという点が異なっています。これにより、マルウェアは多くのアンチウイルスアプリケーションによる検知から逃れ、感染させたモバイルデバイス内で長く動作を続けることができます。

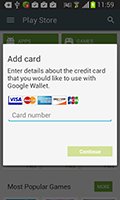

その他の国のバンクアカウントも犯罪者の目を逃れることはできませんでした。11月にはGoogle Playから拡散されていた2つのバンキングトロイの木馬Android.Banker.127およびAndroid.Banker.128がブラジルのユーザーを脅かしました。このマルウェアは起動されるとスクリーン上にフィッシングページを表示させ、バンクアカウントのログインとパスワードを入力するようユーザーを誘導します。入力した情報は犯罪者のサーバーへと送信されます。

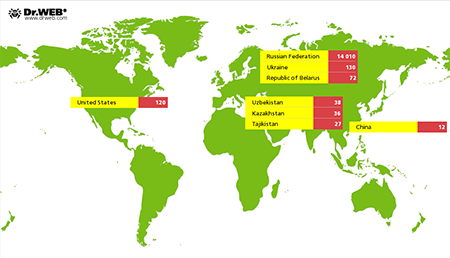

2014年11月には、ロシア、ウクライナ、米国、ベラルーシ、ウズベキスタン、カザフスタン、タジキスタン、中国を含む約30カ国で15,000台を超えるAndroidデバイスを感染させ正真正銘の国際的マルウェアとなったAndroid.Wormle.1.originが登場しました。このトロイの木馬は被害者のクレジットカードから密かに送金を行うのみでなく、犯罪者から受け取ったコマンドに応じてSMSを送信する、インストールされたプログラムやファイルを削除する、様々な個人情報を盗む、などの幅広い悪意のある動作を実行し、さらにwebサイトに対するDDoS攻撃を行う機能をも備えています。Android.Wormle.1.originは、そのダウンロードリンクを含んだSMSメッセージによって拡散されます。

Android.Wormle.1.originに感染したデバイスの国別分布(2014年11月)

ランサムウェアロッカーとマイニングトロイの木馬

2014年の主な傾向の1つとして、違法な収益をあげるために犯罪者によって開発された新たな種類のマルウェアの出現があげられます。5月にはモバイルデバイスをロックし、解除するために金銭を要求する機能を持ったトロイの木馬が初めて登場しました。Dr.Webウイルスデータベースに含まれるAndroidランサムウェアの数は2014年の5月には2件のみでしたが、2014年の終わりには6,750%の増加である137件に達しています。これらのアプリケーションを使用することで犯罪者は労せずして利益を得ることができるということを考えると、このような増加は当然のことであると言えます。

5月に発見された危険なロッカープログラムであるAndroid.Locker.2.originはAndroid向けの初の暗号化ランサムウェアでもあります。感染したデバイス上で起動されると、このランサムウェアはメモリカード内で.jpeg、 .jpg、 .png、 .bmp、 .gif、 .pdf、 .doc、 .docx、 .txt、 .avi、 .mkv、 .3gp拡張子を持つファイルを探し、それらを暗号化します。その後デバイスの画面をロックし、解除するための金銭を要求するメッセージを表示させます。

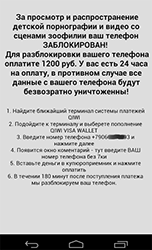

2014年に発見されたその他のランサムウェアはスクリーンをブロックした上で金銭を要求するだけの比較的単純なものでした。これらのランサムウェアはデバイスをロックすると、ユーザーが犯罪をおかした旨を通知する様々な脅迫メッセージを表示させます。そのようなメッセージには違法にアダルトコンテンツを閲覧し保存したなどと言いがかりをつけるものがあります。このような手法は各国で用いられ、脅迫メッセージの多くは警察や捜査員、そのほかマルウェアが動作している国の法的機関からのものを装っています。例えば6月に米国で発見されたAndroid.Locker.6.originおよびAndroid.Locker.7.originは、起動されるとモバイルデバイスのスクリーンをロックし、違法なコンテンツが検出された旨のメッセージを表示させます。メッセージはFBIからのものを装っており、ユーザーはロックを解除するために200ドルの支払いを要求されます。その上、これらのトロイの木馬は感染させたデバイスのアドレス帳からデータを盗み(連絡先の名前、電話番号、メールアドレスなど)、発信および着信通話をモニタリングして必要に応じてそれらをブロックする機能を備えています。また、デバイス上に金融機関のものである特定のアプリケーションがインストールされているかどうかを確認し、収集した情報を犯罪者に送信します。

|  |

|  |

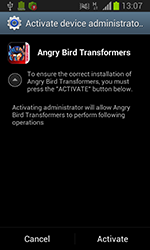

ランサムウェアの中にはさらに危険な機能を備えたものもあり、2014年9月に発見されたAndroid.Locker.38.originはスマートフォンやタブレットをロックして金銭を要求するほか、アンロックパスワードを設定することでユーザーによる削除を困難にします。

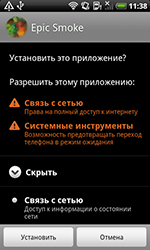

2014年に登場した新たなプログラムはランサムウェアに止まりません。2013年にはコンピューター上で暗号通貨をマイニングする様々なトロイの木馬が広く拡散されましたが、その成功に味を占めた犯罪者によってハンドヘルド向けのものが開発され、2014年の初旬にはAndroidを狙った初のマイニングトロイの木馬が登場しました。中でも特に注目に値するのが、Litecoin、Dogecoin、Casinocoinをマイニングするよう設計された Android.CoinMine.1.originおよびAndroid.CoinMine.2.originなどのAndroid向けマイニングトロイの木馬です。3月に発見されたこれらのトロイの木馬は、犯罪者によって改良されたポピュラーなアプリケーションに含まれて拡散され、モバイルデバイスが使用されていない状態(スタンバイモード)が一定の間続くと動作を開始します。このトロイの木馬はスマートフォンやタブレットのハードウェアリソースを利用することから、デバイスの温度が高くなり、バッテリーの寿命が短くなります。また、インターネットトラフィックを増大させるため、莫大なインターネット使用料金を請求されてしまうケースもあります。

|  |  |

2014年の4月にはBitcoinをマイニングするよう設計されたトロイの木馬がGoogle Play上で発見されました。これら悪意のあるアプリケーションは一見無害な「ライブ壁紙」に潜み、前述のマルウェア同様、感染させたモバイルデバイスが一定の間使用されていない状態が続くと動作を開始します。

|  |

3月に発見された同種のプログラムと異なり、Android.CoinMineファミリーに属する新たなトロイの木馬には多くのアップグレードが加えられていました。中でも特に、ハードウェアリソースの使用に上限が設定されています。しかしそれでもなお、インターネット経由での膨大なデータのやり取りによって使用料金を増大させるなど、このアプリケーションが及ぼすことのできる危害はいくつも残っています。

依然として狙われる機密情報

ウイルス開発者に狙われているのはユーザーのお金だけではありません。等しく利益を生み出すことのできる機密情報もまた標的となっています。2014年にはそのような機密情報を狙った攻撃が多数確認され、それらの多くは高度な悪意のあるアプリケーションを使用したものでした。

1月にはソフトウェアアップデートを装って中国で拡散されていたAndroid.Spy.67.originがDr.Webウイルスデータベースに追加されました。この悪意のあるプログラムはポピュラーなアプリケーションを装ってインストールされ、感染させたデバイスのホーム画面に複数のショートカットを作成します。起動されるとそれらのショートカットを削除し、SMSや通話の履歴、GPS位置情報を含む個人情報を収集します。また、Android.Spy.67.originはモバイルデバイスのカメラやマイクを起動させることができ、画像のリストやサムネイルを作成する機能も備えていました。収集された情報は全て犯罪者のサーバーへと送信されます。このマルウェアがルートアクセスを取得した場合は、そのウイルスデータベースを削除することで中国のポピュラーなアンチウイルスの動作を妨げ、悪意のあるプログラムをインストールします。さらに、このプログラムによって他のアプリケーションが密かにインストールされます。

2014年の春にはAndroidデバイスを狙ったスパイトロイの木馬が多数発見され、3月の初旬には商用「モバイル」スパイであるAndroid.Dendroid.1.originが配信されています。このマルウェアはあらゆるAndroidアプリケーション内に埋め込むことができ、これにより世界中の犯罪者が感染したモバイルデバイス上で通話やSMSを傍受する、デバイスの現在の位置情報を取得する、電話帳のデータおよびブラウザ履歴を盗む、内蔵カメラおよびマイクを起動させる、SMS を送信するといった数々の不正行為を行うことを可能にします。このマルウェアはアンダーグラウンドでのハッカーフォーラムにて販売されており、Androidを標的とした違法なサービスを提供するマーケットが拡大を続けていることが分かります。

3月にはAndroid.Backdoor.53.originと名付けられたバックドアが発見されました。このマルウェアの拡散には、ユーザーによるモバイルデバイスのリモート操作を可能にするための正規アプリケーションWebkeyが利用されていました。オリジナルのアプリケーションとは異なり、改変されたWebkeyはGUIを持たず、インストール後はメイン画面から自身のアイコンを削除することでシステム内に潜みます。起動されるとAndroid.Backdoor.53.originはデバイスのIDをリモートサーバーへ送信し、デバイスが感染したことを知らせます。続けて犯罪者がデバイスのコントロールを掌握し、個人データやハードウェアの機能にアクセスします。

2014年の8月にはまた別の危険なバックドアであるAndroid.Backdoor.96.originが発見されました。このトロイの木馬はアンチウイルスプログラムを装って拡散され、感染させたデバイス上でSMS、アドレス帳、通話やブラウザの履歴、GPS位置情報などの個人情報を盗み、さらにマイク機能をオンにし、USSDを送信、メッセージを表示させ、通話を音声ファイルとして録音し、入手したその他のデータと一緒に犯罪者のサーバーへ送信します。

9月の末に香港で拡散されたAndroid.SpyHK.1.originは、2014年に発見された中でも最も高度な機能を備えたAndroid向けスパイトロイの木馬の1つです。このトロイの木馬は、民主的選挙を求める香港のデモ隊の持つモバイルデバイスを感染させる目的で設計されていました。起動されると感染させたスマートフォンやタブレットに関する多くの情報をリモートサーバーに送信し、犯罪者からのコマンドを待ちます。Android.SpyHK.1.originは、通話を盗聴する、SMSメッセージを盗む、デバイスの位置情報を取得する、メモリカード上に保存されているファイルをサーバーへ送信する、ボイスレコーダーを起動する、ブラウザ履歴や連絡先情報を取得する、などのコマンドを実行することができます。実際のところ、Android.SpyHK.1.originはモバイルデバイスのユーザーに関する最も詳細な情報を入手することのできる本格的なスパイウェアプログラムであると言えます。

モバイルデバイス上にプリインストールされたトロイの木馬および初のAndroid向けブートキット

Android向けの悪意のあるプログラムを拡散するために犯罪者が用いる方法の1つに、それらをファイルに埋め込み(Androidファームウェアなど)、インターネット上に置いてユーザーにダウンロードさせる、またはそれらをモバイルデバイス上にプリインストールするというものがあります。この手法には、犯罪者にとっての利点がいくつかあります。第一に、このような方法で隠されることにより、マルウェアは気づかれることなく「陰で」長く活動を続けることができます。次に、例え埋め込まれたトロイの木馬が見つかってしまった場合でも、これらを削除するにはルート権限を取得するか、またはデータを完全に失うことと引き換えにクリーンなファームウェアをインストールするほかに方法がないため、ユーザーは手も足も出ない状態に陥る可能性が高いということです。最悪の場合、被害者はデバイス上でマルウェアが動作していることを我慢するか、新しいAndroidスマートフォンやタブレットと交換しなくてはならなくなります。

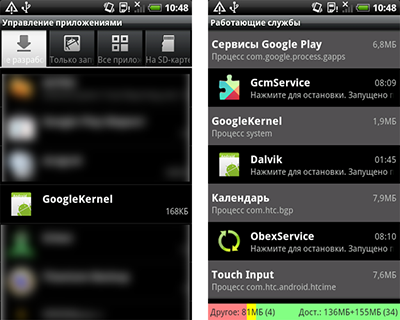

2014年には、Androidファームウェアに埋め込まれてオンライン上で拡散される悪意のあるアプリケーションや、プリインストールされたマルウェアが多数確認されています。中でも1月に多くのモバイルデバイス内で発見されたAndroid初のブートキットであるAndroid.Oldboot.1が注目を集めました。このトロイの木馬は保護されたメモリ内に置かれることによりOS起動の早い段階で自身を起動させることができ、完全に削除することは困難を極めます。起動すると複数のコンポーネントを抜き取った上でシステムフォルダに置き、それらを通常のアプリケーションとしてインストールします。続けて、この悪意のあるオブジェクトがリモートサーバーとの接続を確立し、犯罪者から受け取ったコマンドを実行します。多くの場合、このブートキットによって様々なプログラムが密かにダウンロード、インストール、削除されます。

少し後になって、このトロイの木馬のアップグレードされたバージョンが発見されました。モジュールの一部でコードが難読化されたほか、起動後に自身を削除しメモリ内でのみ動作を続けるといった機能や、感染させたデバイス上にインストールされているポピュラーなアンチウイルスプログラムをアンインストールする機能が追加されています。

2月には、Android ファームウェアに埋め込まれ、SMSを送信するよう設計された悪意のあるプログラムが複数発見されました。そのうちの1つであるAndroid.SmsSend.1081.originはオーディオプレーヤーとしてAndroidファームウェアに組み込まれていました。このオーディオプレーヤーは中国のオンライン音楽サービスにユーザーを登録するために、ユーザーのIMSIを指定された番号へ送信する機能を持っています。このトロイの木馬は送信するSMSの数に上限を持たないため、ユーザーのアカウントから少額ずつお金が引かれていきます。Android.SmsSend.1067.originもまた同様のペイロードを持ち、システムアプリケーション内に組み込まれ、同様にSMSを送信しますが、伝えられる情報はSIM カードIDではなくデバイスのIEMIになります。

|  |

11月には多くの低価格なAndroidデバイス上のファームウェアに埋め込まれたAndroid.Becu.1.originが発見されました。このプログラムは複数のモジュールで構成されています。起動されるとAndroid.Becu.1.originはC&Cサーバーから追加のコンポーネントをダウンロードし、次に、犯罪者からのコマンドを密かに実行するこれらのコンポーネントによって特定のアプリケーションがダウンロード、インストール、削除されます。コンポーネントのいずれかがユーザーによって削除されると、マルウェアは自身を再インストールします。また、特定の番号から受信するSMSを全てブロックするという機能も備えていました。

同様のプログラムは12月にも発見され、そのうちの1つであるAndroid.Backdoor.126.originは感染させたデバイスが受信するSMSに犯罪者が指定したテキストを追加する機能を持ち、様々な詐欺行為に使用されています。また別のAndroid.Backdoor.130.originはSMSを送信、通話を発信、広告を表示、ユーザーの承諾無しにアプリケーションをダウンロード、インストール、起動するほか、着信履歴や送受信したSMS、デバイスの位置情報などの情報を全てC&Cサーバーに送信するなど、非常に幅広い機能を備えていました。さらに、Android.Backdoor.130.originは感染したデバイス上にインストールされたアプリケーションを削除することができます。

Appleデバイスに対する攻撃

攻撃の大半はAndroidユーザーを標的としているものの、飽くなき利益を追求する犯罪者の目はiOSデバイスに対しても向けられています。2014年にはApple デバイスに対する一連の攻撃が発生し、脱獄デバイスのみならず、変更されていないiOSデバイスも標的となりました。

3月には脱獄デバイスを標的とするIPhoneOS.Spad.1が中国で発見されました。このトロイの木馬はiOSアプリケーションに組み込まれている広告モジュールに改変を加えることで、広告による収益をプログラム開発者ではなくハッカーのアカウントへ送るようにします。4月には、中国の脱獄デバイスを攻撃するまた別のトロイの木馬IPhoneOS.PWS.Stealer.1が登場しました。このマルウェアはApp Store、i CloudなどのAppleサービスへのアクセスを可能にするApple IDを盗むことで、ユーザーに被害を及ぼします。5月に発見されたIPhoneOS.PWS.Stealer.2も同様にApple IDを盗みますが、そのほか盗んだユーザー名とパスワードでApp Storeからプログラムを購入し、それらをダウンロード、インストールする機能を備えていました。

9月に登場したIPhoneOS.Xsser.1は犯罪者のコマンドに従い脱獄デバイス上の電話帳や写真、パスワード、SMSメッセージ、通話履歴、デバイス位置情報などの情報を盗む比較的危険な脅威でした。12月には、感染させた脱獄デバイスに関する詳細な情報(OSのバージョンから現在のタイムゾーンまで)のほか、AppleIDやiTunesの認証情報などの幅広いデータを収集するIPhoneOS.Cloudatlas.1が発見されています。

これらの攻撃から、整合性の損なわれたiOSデバイスを使用することがいかに危険であるかということが分かります。しかし一方で、基本的なセキュリティ要件を遵守するだけではモバイルデバイスに対する完全な保護を確保することが難しい場合もあります。2014年11月に登場したIPhoneOS.BackDoor.WireLurkerは脱獄デバイスおよび変更されていないデバイスのいずれのデバイス上にもインストールされ、その際、Mac OS X用のマルウェアであるMac.BackDoor.WireLurker.1を利用していました。

Mac.BackDoor.WireLurker.1は正規プログラムの海賊版に含まれた形で拡散され、Mac OS Xを搭載するコンピューターを感染させます。標的とするiOSデバイスが感染したMacにUSB経由で接続されると、Appleのデジタル証明書を使用してIPhoneOS.BackDoor.WireLurkerをデバイス上にインストールします。iOSデバイス上にインストールされたIPhoneOS.BackDoor.WireLurkerは連絡先やSMSメッセージなどの個人情報を盗み犯罪者のサーバーへ送信します。

2014年の特殊な脅威

利益を追求するウイルス開発者たちは時に、多くのトロイの木馬とは異なったペイロードを持つマルウェアを作り出すことがあります。そのようなマルウェアの1つにAndroid.Subscriber.2.originがあります。このプログラムはユーザーを有料サービスに登録させますが、他の同種のトロイの木馬と大きく異なる点として、その際にSMSを送信するのではなく偽のサイトに携帯番号を登録させるという手法を用いています。Android.Subscriber.2.originはユーザーの携帯番号をポータルサイトに登録させると、オペレーション確認コードを含んだSMSを待ちます。その後、受け取ったSMS 内に潜んでそのコンテンツを読み取り、取得したコードを自動的にポータルサイトへ送ることで登録を完了させます。Android.Subscriber.2.originの持つ驚くべき機能はこれだけに止まりません。感染させたデバイス上に有料メッセージが届き始めると、トロイの木馬はそれらを「既読」メッセージとした上で受信箱に隠し、受信日を15日前の日付に変更します。

しかしながら、ウイルス開発者は常に利益を得ることのみを目的にしているわけではありません。9月に発見されたAndroid.Elite.1.originはモバイルデバイスを感染させるとメモリカードをフォーマットするほか、「OBEY or Be HACKED(ハッキングされたくなければ服従しろ)」というメッセージを表示させることでスクリーンをブロックし多数のオンラインチャットやSMSアプリケーションの動作を妨げます。

|  |

また、このマルウェアはデバイスのアドレス帳に登録された全ての連絡先に対して大量のSMSを送信することでユーザーに金銭的被害を与えます。

今後の傾向と予測

2014年に発生したモバイルデバイスに対する攻撃の多さから、2015年はスマートフォンやタブレットのユーザーにとってデバイスのセキュリティについて真剣に考えざるを得ない年となることが予測されます。

中でも特に、サイバー犯罪者からバンクアカウントを守ることが緊急課題となるでしょう。急速に普及するオンラインバンキングが犯罪者を惹きつけ、それに伴い様々なバンキングトロイの木馬を用いた攻撃の増加が予想されます。有料SMSを送信する脅威の拡散は今後も続き、新たなランサムウェアブロッカーも登場すると考えられます。このようなマルウェアを使用したより高度な攻撃が行われ、新たなモバイルマイニングトロイの木馬も出現するでしょう。

ユーザーは金銭のみでなく、個人情報についても十分に気を付ける必要があります。犯罪者にとっては、これらの情報は金銭に匹敵する価値を持つものとなります。

Apple社製のデバイスを狙った新たなマルウェアが出現することはほぼ間違いないでしょう。Mac OS XおよびiOSのユーザーは、偽のサイトを訪問しない、未知のソースから受け取ったリンクを開かない、疑わしいソフトウェアをインストールするために脱獄しない、などの基本的なセキュリティ対策を行うことが推奨されます。