2013年1月30日

株式会社Doctor Web Pacific

BackDoor.Butiratファミリーに属するマルウェアは、コントロールサーバーから該当するコマンドを受け取った後、感染したシステム内に実行ファイルをダウンロードして実行し、ポピュラーなFTPクライアント(FlashFXP、Total Commander、Filezilla、FAR、WinSCP、FtpCommander、SmartFTPなど)からパスワードを盗むことが出来ます。

一方、これらのバックドアが使用する感染メカニズムは、システムファイル内に自身を複製し、Windowsが起動する度にそれらのコピーが自動実行されるようレジストリに変更を加えるという比較的一般的なものです。

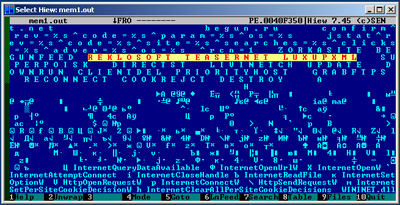

サーバー名がプログラム内に埋め込まれていた従来のバージョンに対し、BackDoor.Butirat.245の注目すべき特徴は、コントロールサーバー名を作成するというこれまでにないメカニズムにあります。BackDoor.Butirat.245を解析したDoctor Webアナリストは、このプログラムがサードレベルドメイン名を自動的に作成するという事実に、先日発見されたBackDoor.BlackEnergyのケース同様、驚かされることになりました。続くセカンドレベルドメイン名は、いかなるリクエスト及びクレームも受け付けないという会社によって登録されていることが明らかになりました。ウイルス製作者達はこの手法によって、コントロールサーバーの1つが閉鎖された状況下での悪意のあるプログラムの活動停止を先延ばしにすることが出来ると目論んでいるようです。

Dr.Webのウイルスデータベースには既にBackDoor.Butirat.245のシグネチャが追加されているため、このトロイの木馬がDr.Webユーザーに危害を与えることはありません。