2016年5月25日

株式会社Doctor Web Pacific

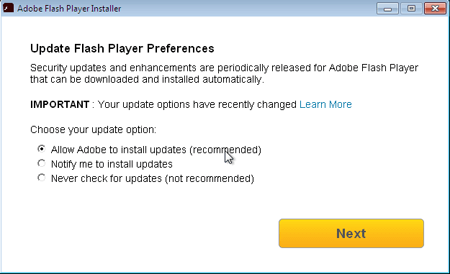

BackDoor.TeamViewer.49を拡散させるために、ウイルス開発者はAdobe Flash Playerのアップデートを装った別の悪意のあるアプリケーションである Trojan.MulDrop6.39120を使用しています。 Trojan.MulDrop6.39120の実行ファイルは実際にWindows上にプレイヤーをインストールしますが、同時にTeamViewer、 BackDoor.TeamViewer.49、および必要な設定ファイルを密かにディスク上に保存します。インストール中にはFlash Playerの正規インストーラウィンドウが表示されます。

通常、トロイの木馬は感染したコンピューターに対する不正アクセスを行うためにTeamViewerを使用します。しかしながら、 BackDoor.TeamViewer.49はTeamViewerのプロセスの様々な内部機能を使用するという異なる目的を持っていました。また、起動されるとavicap32.dllライブラリが自動的にメモリ内に置かれるというTeamViewerの特徴もウイルス開発者にとって都合の良いものとなっています。これを利用して、 Trojan.MulDrop6.39120がアプリケーションを保存したフォルダ内に同じ名前を持った悪意のあるライブラリが置かれ、TeamViewerの起動と同時にこのライブラリが自動的にメモリ内にロードされるようになっています。

TeamViewerが起動されると、 BackDoor.TeamViewer.49はそのアイコンをWindowsの通知領域から削除し、エラー通知を無効にします。また、特別なメカニズムを使用して、感染したコンピューター上でのTeamViewerの再起動を妨げます。 BackDoor.TeamViewer.49の正常な動作に必要なパラメータは設定ファイル内に保存されています。

BackDoor.TeamViewer.49は自身を自動実行に登録して特定の間隔で連続的に動作し、実行ファイル、悪意のあるライブラリ、および設定ファイルの置かれたフォルダに「hidden」属性と「system」属性を付与します。これらの属性を付与できなかった場合、トロイの木馬は全てのTeamViewerキーをシステムレジストリから削除します。

さらに、トロイの木馬の本体には悪意のある動作を実行する暗号化された別のライブラリがハードコードされています。このライブラリにはトロイの木馬に対してコマンドを送信するサーバーの名前が、特別な方法で生成された配列で含まれています。送受信される全ての情報は暗号化されています。

BackDoor.TeamViewer.49は複数のコマンドを実行することができますが、その主な機能はサーバーとの接続を確立し(その認証も含む)、管理サーバーからのトラフィックを指定されたリモートサーバーへ感染したコンピューター経由でリダイレクトさせるというものです。こうして、サイバー犯罪者はプロキシサーバーを経由するように感染したコンピューターを経由し、Web上での匿名性を保ったままリモートサーバーに接続することができます。

Dr.Web Anti-virusは Trojan.MulDrop6.39120および BackDoor.TeamViewer.49を検出・削除します。そのため、Dr.Webユーザーに危害が及ぶことはありません。

分析のためにトロイの木馬の検体をご提供いただきましたYandex社に対し感謝の意を表します。