2014年12月10日

株式会社Doctor Web Pacific

ウイルス

Dr.WebCureIt!によって収集された統計によると、2014年11月には迷惑な広告を表示させるブラウザプラグインTrojan.BPlug.123、Trojan.BPlug.100 、Trojan.Packed.24524、Trojan.BPlug.48が全体の8.7%を占め、最も多く検出されていました。そのほかの危険なアプリケーションが後に続いています。

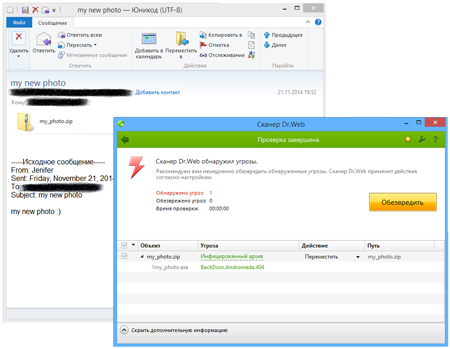

Dr.Web統計サーバーから得られた統計では若干異なる様相が示され、アドウェアやツールバー、ブラウザエクステンションをインストールするTrojan.InstallCore.12が最も多く検出されました。このトロイの木馬は疑わしいプログラムを使用して利益を得ようとする犯罪者によって広く使用されています。2番目に多く検出されていたBackDoor.Andromeda.404は、犯罪者からのコマンドに従って、感染させたシステム上に別の悪意のあるプログラムをダウンロードします。11月にはこのマルウェアがEメールによって大量に拡散されていました。中でも特に"my new photo"という件名の付いたEメールが使用され、添付されmy_photo.zipファイル内にバックドアが潜んでいました。

続けて、広告アフィリエイトプログラムを使用して拡散されていた悪意のあるアプリケーションTrojan.InstallMonster.1017が多く検出され、Trojan.Bayanker、Trojan.MulDrop、Trojan.LoadMoney、Trojan.Zadvedファミリーも多く確認されました。

2014年11月にメールトラフィック内で最も多く検出された脅威はBackDoor.Andromeda.404で、全体の2.4 %を占めていました。前述のとおり、11月の中旬にはこのバックドアを含んだEメールが大量に拡散されました。続けてBackDoor.Andromeda.559、Trojan.Downloadが多く検出され、個人情報を盗むTrojan.PWS.PandaおよびTrojan.PWS.Stealerも多数確認されました。

Doctor Webによって監視が続けられているボットネットに関しては11月の間も大きな変化は見られませんでした。Win32.Rmnet.12の1つ目のサブネットでは1日に平均して27万8,400台の感染したコンピューターが追加され、2つ目のサブネットでは39万4千台となっています。一方、Win32.Sectorに感染したコンピューターから成るボットネットの規模は僅かに縮小し、1日に追加されるボットの数は約5万300台となっています。また、BackDoor.Flashback.39に感染したMac OS Xの数は平均して1万3,250台と、こちらも僅かな減少が確認されています。

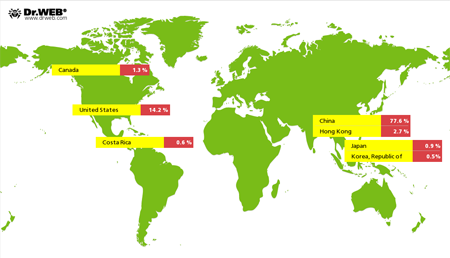

2014年6月、Doctor Webではインターネットリソースに対してDDoS攻撃を行い、32ビット版Linuxディストリビューションを標的とするLinux.BackDoor.Gates.5について報告しました。このマルウェアは11月も活動を続け、僅か1カ月の間に3,713のIPアドレスが攻撃されています。以下の図は、その国別分布です。

11月のその他の脅威

11月には、Mac OS Xを標的とするマルウェアが複数Dr.Webウイルスデータベースに追加されました。初旬には、リモートサーバーから受け取ったコマンドを実行するだけでなく、キーストロークを記録して犯罪者に送信する機能を備えたバックドアMac.BackDoor.Ventir.2が登場しました。Linux向けバックドアLinux.BackDoor.TsunamiのMac OS Xバージョンである Mac.BackDoor.Tsunamiも出現し、犯罪者はIRC (Internet Relay Chat)プロトコルを用いてこのプログラムを操作していました。11月に発見されたまた別のMac OS X向けバックドアであるMac.BackDoor.WireLurker.1は、感染したMacにiOSデバイスが接続されるのを待ち、デバイス上にファイルをアップロードするという他の同種のプログラムには見られない機能を持っていました。ファイルには脱獄デバイス向けのものと、変更されていないiOS デバイス向けの2つの種類があります。iOSデバイスが感染したMacにUSB経由で接続されると、Mac.BackDoor.WireLurker.1はAppleのデジタル証明書を使用して感染したアプリケーションをデバイス上にインストールします。その際、AppStoreをくぐり抜けるために、企業の雇用主が従業員のモバイルデバイス上にアプリケーションをインストールするための社内配布ツールである”enterprise provisioning”が悪用されています。

Linuxもまた標的となり、11月にはLinux OSを搭載したあらゆるデバイスを対象とする危険なバックドアLinux.BackDoor.Fgt.1が登場しました。DDoS攻撃を行うよう設計されたこのマルウェアは、インターネット上のランダムなIPアドレスをスキャンし、ブルートフォースアタックを実行することでそれらのノードとTelnet経由での接続を試みます。成功すると、ターゲットとなるノードには特別なスクリプトをダウンロードするためのコマンドが送信されます。このスクリプトによって、感染したシステム上にLinux.BackDoor.Fgt.1がダウンロードされ、起動されます。C&Cサーバーには、MIPS およびSPARCサーバーポートを含む異なるLinuxのバージョンやディストリビューション向けに設計された複数のLinux.BackDoor.Fgt.1実行ファイルが保存されていることから、このバックドアはインターネットに接続されたサーバーのみでなく、ルーターなどの他のデバイスをも感染させることが可能であるという点に注意する必要があります。この脅威に関する詳細はこちらの記事をご覧ください。

Windowsを狙った悪意のあるプログラムも複数出現し、中でも特に、Trojan.Reginと名付けられた危険なトロイの木馬がメディアの注目を集めました。11月の間に、このマルウェアの複数の亜種が発見され、直ちにDr.Webウイルスデータベースに追加されました。

11月にはWindows を標的とするバックドアBackdoor.OnionDuku.1の発見もありました。犯罪者は自分達のTorネットワーク内のノードを経由して配信される実行ファイルを感染させるためにこのマルウェアを使用していました。そのため、使用しているトラフィックが悪意のあるネットワークノードを経由していた場合、ユーザーはTorブラウザを使用するだけで、またはTorブラウザを使用して様々なソースから実行ファイルをダウンロードするだけでシステムを感染させてしまう可能性があります。

一方で、Doctor Webではセキュリティリサーチャーによるリサーチプロジェクトが完了し、ランサムウェアTrojan.Encoder.398によって暗号化されてしまったファイルを復号化することが可能になりました。様々な種類のファイルを暗号化するこのエンコーダは犯罪者との通信に次のメールアドレスを使用していました:mrcrtools@aol.com、back_files@aol.com、backyourfile@aol.com、vernut2014@qq.com、yourfiles2014@yahoo.com、restorefiles2014@yahoo.fr、filescrypt2014@foxmail.com。

Androidに対する脅威

11月にはAndroidを狙った悪意のあるプログラムが多数発見され、その多くが被害者のアカウントから金銭を盗むよう設計されたバンキングトロイの木馬でした。

そのようなプログラムの1つであるAndroid.BankBot.33.originは、モバイルバンキングを利用しているロシアのユーザーから密かに金銭を盗むよう設計されていました。このマルウェアはSMSコマンドを使用してユーザーのアカウントから犯罪者のアカウントへ送金を行った後、銀行からの返信SMSを隠すことで、ユーザーが不正送金に気が付かないようにします。また、ブラウザ上に偽のwebサイトを表示させ、オンラインバンキングの認証情報を入力するようユーザーを誘導する機能も備えています。

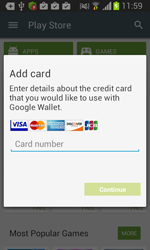

Android.BankBot.34.originも同様のペイロードを持ちますが、バンクアカウントから金銭を盗むだけでなく、ポピュラーなアプリケーションのログインやパスワード、感染したデバイスに関連付けられている電話番号やクレジットカード番号を盗みます。この脅威に関する詳細はこちらの記事をご覧ください。

|  |

11月の中旬に発見されたAndroid.Wormle.1.originはバンクアカウントから金銭を盗むほか、犯罪者からのコマンドに応じて様々な動作を実行する機能を備えていました。中でも特に個人情報を盗み、感染したデバイス上にアプリケーションをダウンロード、SDカードから特定のファイルを削除することができます。この脅威に関する詳細はこちらの記事をご覧ください。

11月にはブラジルのユーザーもまたバンキングトロイの木馬の標的となりました。Google Play上で拡散されていたAndroid.Banker.127およびAndroid.Banker.128はブラジルの銀行を利用するカスタマーからログイン情報を盗むよう設計されていました。このマルウェアは偽のwebサイトを表示させ、バンクアカウントのログインとパスワードを入力するようユーザーを誘導します。

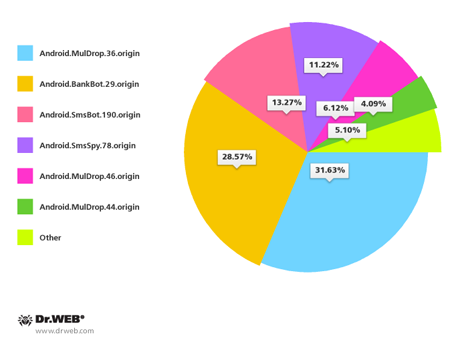

韓国のAndroidユーザーに対する攻撃も続いています。11月には悪意のあるアプリケーションを拡散するスパムが約100件記録され、そのうちの多くはバンキングトロイの木馬でした。最も多く拡散されていたマルウェアはAndroid.BankBot.29.origin、Android.MulDrop.36.origin、Android.SmsBot.190.origin、Android.SmsSpy.78.originとなっています。

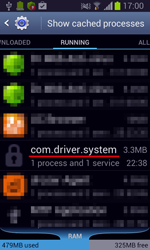

また、11月にはバンキングトロイの木馬以外のAndroid脅威も多く発見されています。そのうちの1つであるAndroid.Becu.1.originは、多数のAndroid デバイスで使用されているAndroidファームウェアに埋め込まれた形で拡散されていました。このマルウェアはユーザーの承諾無しにプログラムをダウンロード、インストール、削除するほか、特定の番号から受信するSMSをブロックする機能を備えています。この脅威に関する詳細はこちらの記事をご覧ください。

Dr.Webからの詳細情報

Virus statisticsVirus descriptionsVirus monthly reviewsLaboratory-live