2014年9月17日

株式会社Doctor Web Pacific

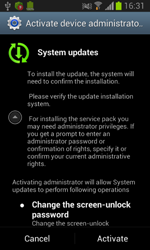

Android.Locker.38.originとしてDr.Webウイルスデータベースに追加されたこのマルウェアは、デバイスをロックした上でそれらを解除するための金銭を要求する、既に広く拡散されているランサムウェアファミリーに属するものでした。この脅迫型トロイの木馬はシステムアップデートを装って拡散され、起動されるとデバイスの管理者機能へのアクセス権を要求します。続けて、アップデートのインストールプロセスを模倣し、自身のアイコンをホームスクリーンから削除して感染が完了したことをリモートサーバーに報告し、その後の指示を待ちます。

|  |  |

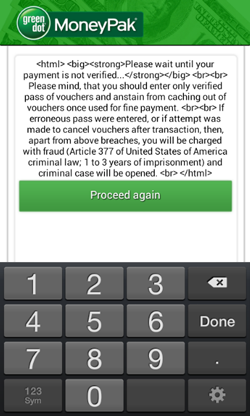

デバイスをロックするためのコマンドはwebサーバーからのJSON要求として、またはset_lockコマンドを含んだSMS経由で送られます。Android.Lockerファミリーに属するその他のランサムウェア同様、Android.Locker.38.originもまたデバイスのスクリーンをロックし、金銭を要求するメッセージを表示させます。多くの場合、このメッセージは閉じることができません。

例えユーザーが管理者権限を剥奪することでAndroid.Locker.38.originを削除しようと試みた場合であっても、このトロイの木馬はさらに別の方法でロックを実行する機能を備えています。このことが、その他の同種の脅威からAndroid.Locker.38.originを際立たせる特徴となっています。

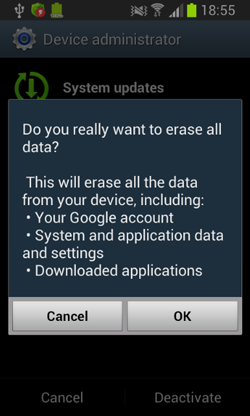

このトロイの木馬はOSの標準機能を使用してスクリーンをブロックし、デバイスをスタンバイモードにします。スクリーンのロックが解除されると、デバイスのメモリ内に保存されているデータが全て削除されることを示す偽の警告が表示されます。

選択されたアクションが確定されると、ランサムウェアは再度ロック画面を表示させ、ユーザーがスタンバイモードをトグルオフしようと試みた際にパスワード入力を要求する機能をアクティベートさせます。パスワードは常に「12345」の数字から成る組み合わせで設定されています。そのため、犯罪者が要求した金額を手に入れるまで(ロックはset_unlockコマンドによって解除されます)、またはユーザーがデバイスの設定をすべてデフォルトにリセットするまでスマートフォンやタブレットのロックが解除されることはありません。

また、デバイスをロックするほか、Android.Locker.38.originはSMSボットとしても動作することができます。犯罪者のコマンドに従って様々なメッセージを送信することで、ユーザーにさらなる金銭的被害を与える可能性があります。

Dr.Web Anti-virus for Androidによって保護されているデバイスは、この悪意のあるプログラムによる危害を受けることはありません。