2013年5月27日

株式会社Doctor Web Pacific

ボットネットの構築を可能にするウイルスWin32.Rmnet.12及びWin32.Rmnet.16の大規模な拡散については以前にも報告しましたが、Win32.Rmnetは自身を複製することの出来る複合マルチコンポーネントファイルインフェクターです。このウイルスは複数のモジュールから成り、その主な機能はロードされたwebページ内に外部コンテンツを埋め込み、犯罪者の指定したサイトへブラウザをリダレクトすること、またユーザーがwebフォームに入力した情報をリモートサーバーに送信することです。さらに、Win32.Rmnet.12はGhisler、WS FTP、CuteFTP、FlashFXP、FileZilla、Bullet Proof FTPなどのポピュラーなFTPクライアントによって保存されたパスワードを盗むことも出来ます。

Doctor WebはDNSシンクホールと呼ばれる手法を用いて、さらに別のWin32.Rmnetサブネットの乗っ取りに成功しました。その結果、Trojan.Rmnet.19と名付けられた2つの新たなマルウェアが、サブネットに接続されたノード間で拡散されていることが判明しました。1つ目のマルウェアは感染したシステム上で仮想マシン(VM)が動作しているかどうかを検知する機能を持っていますが、注意が必要なのは2つ目のマルウェアです。このモジュールはユーザーによる入力を模倣して(該当するアイコンをクリックするなど)Microsoft Security Essential、Norton Antivirus、Eset NOD32、Avast、Bitdefender、AVGを無効にします。

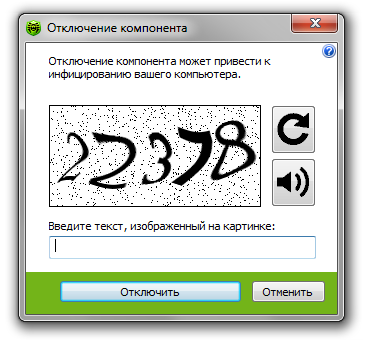

Dr.WebコンポーネントのアップロードにはCAPTCHAコードの入力が必要になっており、Trojan.Rmnet.19にもその機能は備わっていないため、Dr.Webアンチウイルスソフトウェアを使用しているコンピューターに危害が及ぶことはありません。

ウイルスによって、コントロールサーバーから感染したコンピューター上に合計7個の悪意のあるモジュールがダウンロードされます。

- アンチウイルスソフトウェアを無効にする新しいモジュール

- クッキーを盗むモジュール

- ローカルFTPサーバー

- Webインジェクションモジュール

- FTPパスワードを盗むモジュール

- 仮想マシンを検出する新しいモジュール

- 感染したシステムへのリモートアクセスを可能にするモジュール

また、Rmnetファイルインフェクターには以下の基本的なコンポーネントも備わっています。

- モジュールローダー

- バックドア

- アンチウイルスソフトウェアを削除するモジュール

2013年5月22日現在、Doctor Webアンチウイルスラボによってコントロールされているサーバーには1万8,000台を超えるボットが接続されています。収集された統計情報から、攻撃の対象となったのは主にイギリス及びアイルランド(感染件数1万5,253、全体の84.5%)、次いでフランス(感染件数1,434、全体の7.9%)であることが明らかになりました。現在もDoctor Webアナリストによって注意深く状況の監視が続けられています。