2016年12月9日

株式会社Doctor Web Pacific

Android.Loki.16.originと名付けられたこのトロイの木馬はAndroidデバイス上に密かにソフトウェアをダウンロード・インストールするマルチコンポーネント構造のマルウェアプログラムです。感染プロセスは複数の段階に分かれています。

まず初めに、別の悪意のあるプログラムがモバイルデバイス上に Android.Loki.16.originをダウンロードし、起動させます。このトロイの木馬はC&Cサーバーに接続し、追加のコンポーネントである Android.Loki.28と、ルート権限を取得するための複数のエクスプロイトをダウンロードします。ファイルは全てトロイの木馬のフォルダ内に保存されます。 Android.Loki.16.originはエクスプロイトを1つずつ実行し、権限が昇格されるとモジュール Android.Loki.28を起動させます。

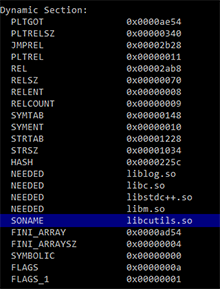

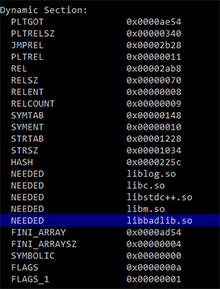

起動されると Android.Loki.28は"/system"セクションをマウントし、書き込みによってシステムファイルを改変することができるようにします。次に、追加の悪意のあるコンポーネントである Android.Loki.26と Android.Loki.27を本体から抽出し、それぞれシステムディレクトリ"/system/bin/"および"/system/lib/"に保存します。続けて Android.Loki.28は Android.Loki.27からのdependency要素をシステムライブラリの1つに追加します。改変されたライブラリは Android.Loki.27と関連付けられ、OSがライブラリを使用するたびにトロイの木馬が起動されます。以下の画像はトロイの木馬によって加えられた変更の例です:

起動されると、 Android.Loki.27はルート権限を持ったシステムプロセスからのみ Android.Loki.26を起動させます。そのため Android.Loki.26は昇格された権限を持ち、マルウェアプログラムのみでなく、広告モジュールや無害なアプリケーションをも密かにダウンロードすることが可能です。こうして、迷惑な広告を表示させ、アプリケーションのダウンロード件数を増やすことで違法に収益を上げています。

Android.Loki.27によってシステムコンポーネントが改変されているため、このトロイの木馬を削除するとデバイスが動作しなくなります。再度電源をオンにしても、改変されたライブラリ内でトロイの木馬の依存関係により、Android OSは正常に起動しません。デバイスを再び正常に動作させるには、ファームウェアをアップデートする必要がありますが、そのプロセスによって全ての個人ファイルが削除されてしまいます。アップデートを実行する前に重要なデータ全てのバックアップを取り、状況に応じてテクニカルサポートのスペシャリストに相談することが推奨されます。

Dr.Web for Androidは Android.Lokiファミリーに属する既知の全てのトロイの木馬を検出します。したがって、Dr.Webユーザーに危害が及ぶことはありません。