2016年9月27日

株式会社Doctor Web Pacific

Linux.Miraiの最初の亜種は2016年5月に登場し、 Linux.DDoS.87という名前でDoctor Webウイルスデータベースに追加されています。このトロイの木馬はx86、SPARC、ARM、MIPS、SH-4、M68Kアーキテクチャで動作し、DDoS攻撃を実行するよう設計されていました。

Linux.DDoS.87のコードにはいくつかのエラーが含まれており、それらは後のバージョンで修正されています。また、 Linux.DDoS.87は Linux.BackDoor.Fgtファミリーと同様の機能をいくつか備えていました。Doctor Webでは、この Linux.BackDoor.Fgtファミリーの亜種の1つについて2014年11月に報告しています。 Linux.DDoS.87は感染したコンピューター上で起動されるとメモリ内で他のトロイの木馬のプロセスを探し、それらを終了させます。また、shinigamiという名前のファイルを自身のフォルダ内に作成し、その存在を定期的に確認することで、Linux.DDoS.87自身が終了されることを防ぎます。次に、 Linux.DDoS.87は指示を受け取るためにC&Cサーバーへの接続を試みます。サーバーに対しては感染させたコンピューターのアーキテクチャを特定するIDとネットワークカードのMACアドレスを送信します。

Linux.DDoS.87はサイバー犯罪者からの指示に従って以下のDDoS攻撃を実行することができます:

- UDPフラッド

- GREを使用したUDPフラッド

- DNSフラッド

- TCPフラッド(複数の種類)

- HTTPフラッド

感染したコンピューター上で Linux.DDoS.87が動作可能な期間は最大で1週間です。その後、トロイの木馬は動作を終了します。

2016年8月の初め、この危険なトロイの木馬の新たな亜種が発見され、 Linux.DDoS.89と名付けられました。この亜種は Linux.DDoS.87と同じ機能を多く備えていますが、その一方で大きな違いも見られます。 Linux.DDoS.89では起動の手順が異なり、また、自身のプロセスをアンロードから保護するメカニズムも変更され、特定のフォルダ内で特別なファイルの存在を確認するのではなく、PIDを使用するようになっています。C&Cサーバーに対してネットワークカードのMACアドレスを送信しなくなったほか、HTTPフラッド攻撃を行いません。一方で、サイバー犯罪者から受け取るコマンドのフォーマットには変更がありません。そして最後に、 Linux.DDoS.89には新たなコンポーネントが含まれています。 Linux.BackDoor.Fgtの全ての亜種で使用されていたtelnetスキャナーです。このスキャナーはインターネット上の脆弱なコンピューターを探し、telnetプロトコルを使用してそれらに接続します。

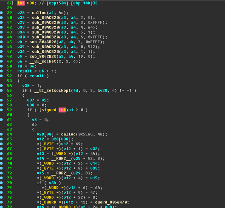

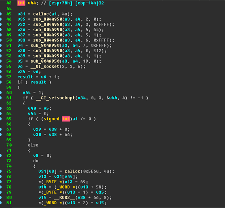

9月には、このトロイの木馬のアップデートされたバージョンである Linux.Miraiが発見されました。このトロイの木馬の一部のサンプルには自身を削除する機能が備わっていました。 Linux.Miraiはウォッチドッグタイマーをオフにすることができ(システムのハングや再起動を防ぐため)、また、再びHTTPフラッド攻撃を行うようになっています。しかしながら、それでもなお Linux.Miraiはこれまでの亜種と非常に良く似ています。以下の画像は Linux.DDoS.87(左)と Linux.Mirai(右)のコードフラグメントを比較したものです。

一部のリサーチャーは、 Linux.Miraiは脆弱なtelnetデバイスを見つけると自身に埋め込まれたbashスクリプトを実行すると報告しています。これは Linux.BackDoor.Fgtに典型的な動作です。しかしながら、Doctor Webのスペシャリストによって解析された Linux.Miraiからはそのようなスクリプトは発見されませんでした。そのような機能を含んだ Linux.Miraiのサンプルをお持ちのリサーチャーの方は、それらをDoctor Webまでご提供いただけますと幸いです。