2013年1月18日

株式会社Doctor Web Pacific

感染したシステム内で起動されると、BackDoor.Finderはカレントユーザーの%APPDATA%ディレクトリ内に自身のコピーを作成し、アプリケーションの自動実行に関与するWindowsのレジストリブランチに変更を加えます。その後、マルウェアは動作中の全てのプロセス内に埋め込まれます。Microsoft Internet Explorer、Mozilla Firefox、Maxtron、Chrome、Safari、Mozilla、Opera、Netscape、Avantブラウザのプロセス内に侵入を果たしたこのトロイの木馬は、WSPSend、WSPRecv、WSPCloseSocket関数を傍受します。

次にBackDoor.Finderはコントロールサーバーのドメイン名を最大で20個まで生成し、それらのサーバーに対し暗号化されたリクエストを送信します。感染したシステム上でユーザーがgoogle.com、bing.com、yahoo.com、ask.com、search.aol.com、search.icq.com、search.xxx、www.wiki.com、www.alexa.com、yandex.comを使用して検索を試みると、入力された検索クエリがコントロールサーバーへと送信され、その応答としてトロイの木馬は、ブラウザのリダレクト先となるURLのリストを含んだ設定ファイルを受け取ります。その結果、ユーザーのブラウザ上には検索結果ページではなく犯罪者の指定したインターネットリソースが表示されます。

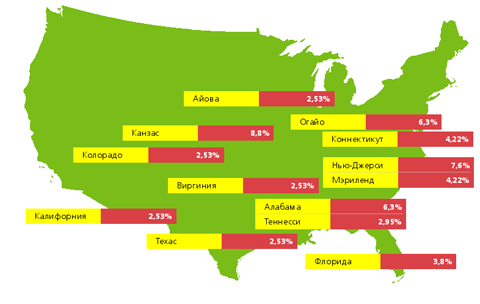

Doctor WebのアナリストはBackDoor.Finderによって使用されているコマンドセンター名の生成アルゴリズムを特定することに成功し、統計を収集するために複数のコントロールサーバーが登録されました。その結果、このトロイの木馬が最も多く拡散されているのはアメリカ合衆国であることが判明しました。中でも、感染したサーバー数が群を抜いて多いのはカンザス州で、次点はニュージャージー州、3位にはオハイオ州およびアラバマ州がつけ、また、最も感染数の少ない州はユタ州およびミシガン州でした。

BackDoor.Finderは既にウイルスデータベースに追加されているため、この脅威がDr.Webユーザーに対して危害を与えることはありません。