2015年12月24日

株式会社Doctor Web Pacific

Apple社製コンピューターを狙う脅威の多くはアドウェアトロイの木馬および望まないアプリケーションのインストーラが占めています。12月にDoctor Webセキュリティリサーチャーによって発見された悪意のあるプログラムAdware.Mac.Tuguu.1も例に漏れずMac上に望まないソフトウェアをインストールする機能を備えていました。また、12月にはLinuxを対象としたトロイの木馬であるLinux.Rekoobe.1に加え、バンキングトロイの木馬Android.ZBotも検出されています。

通常、クリスマスから年末年始にかけてウイルス開発者たちが活発になることはほとんどなく、12月は情報セキュリティに関して比較的穏やかな月となりますが、2015年12月も例外ではありませんでした。12月の初めには、Mac OS Xを標的とした望まないソフトウェアのインストーラや、様々なプログラムをダウンロード・インストールするよう設計されたLinux向けトロイの木馬が発見されました。また、今年の初めに発見されたAndroidを狙う危険なバンキングトロイの木馬の拡散が再び目立つようになり、既に31,000台のモバイルデバイスを感染させています。

12月の主な傾向

- Linuxを標的とする新たなトロイの木馬の拡散

- Mac OS Xを標的とする、望まないアプリケーションのインストーラが新たに登場

- Androidを標的とする危険なバンキングトロイの木馬の新たな拡散

12月の脅威

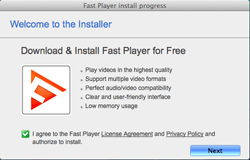

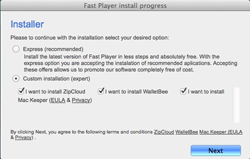

Appleユーザーを狙うウイルス開発者は年々増加の一途をたどっています。Mac OS Xを標的とする新たなマルウェアが頻繁に検出されているという事実がそれを裏付けています。それらのプログラムの大半は迷惑な広告を表示、または様々なアプリケーションやユーティリティを密かにインストールすることを目的に設計されています。Doctor Webセキュリティリサーチャーによって発見され Adware.Mac.Tuguu.1と名付けられた悪意のあるプログラムもまた、そのようなプログラムの1つでした。このトロイの木馬は様々な追加アプリケーション(通常は役に立たないアプリケーションですが、中には悪意のあるものもあります)をユーザーのMac上に密かにインストールします。

Adware.Mac.Tuguu.1はMac OS X向けのフリープログラムを装って拡散されていました。この危険なアプリケーションは起動されると自身のセットアップファイルと同じフォルダ内にある「.payload」設定ファイルの中身を読み込み、C&Cサーバーのアドレスを検出して改変します。次に、ユーザーに対してインストールを促す追加プログラムのリストを取得するために、暗号化されたリクエストを用いてC&Cサーバーに接続します。サーバーからの応答も同様に暗号化され、ユーザーのMac上にインストールするアプリケーションを決定する複数のフィールドを含んでいます。インストーラによって使用される内部の数字から、プログラムは736個あると推測されます。プログラムをインストールする前に、Adware.Mac.Tuguu.1はそれらに互換性があるかどうかを確認します。例えば、MacKeeperアプリケーションと一緒にMacKeeper Groupedアプリケーションをインストールすることはありません。また、そのようなソフトウェアが既にMac上にインストールされていないかどうかについても確認を試みます。 プログラムのインストールが完了したことを確認した後、Adware.Mac.Tuguu.1は動作を終了します。この脅威に関する詳細についてはこちらの記事をご覧ください。

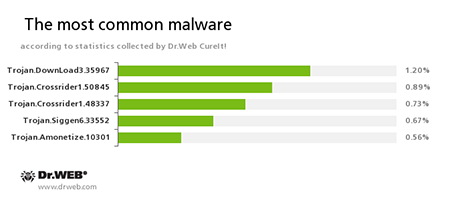

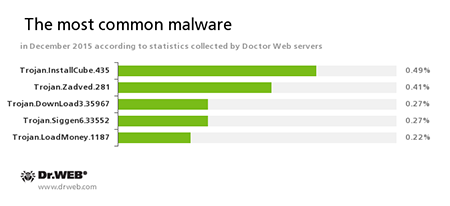

Dr.Web CureIt!による統計

Trojan.DownLoad3.35967

別の悪意のあるプログラムをインターネットからダウンロードし、感染させたコンピューター上にインストールするトロイの木馬です。Trojan.Crossrider1.42770、Trojan.Crossrider1.50845

様々な広告を表示するよう設計されたトロイの木馬です。Trojan.Siggen6.33552

感染させたコンピューター上に別の危険なマルウェアをインストールするよう設計された悪意のあるプログラムです。Trojan.Amonetize.10301

コンピューター上に別の望まないアプリケーションをインストールするよう設計された悪意のあるプログラムです。

Dr.Webの統計サーバーによる統計

Trojan.InstallCube

ユーザーのコンピューター上に望まないアプリケーションをインストールするよう設計されたダウンローダプログラムのファミリーです。Trojan.Zadved

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワーキングサイトのものを模倣したポップアップメッセージを表示させるトロイの木馬です。また、様々なインターネットリソース上に表示される広告を置き換えることができます。Trojan.DownLoad3.35967

別の悪意のあるプログラムをインターネットからダウンロードし、感染させたコンピューター上にインストールするトロイの木馬です。Trojan.Siggen6.33552

感染させたコンピューター上に別の危険なマルウェアをインストールするよう設計された悪意のあるプログラムです。Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード・インストールします。

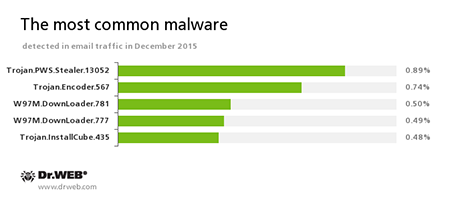

メールトラフィック内で検出された脅威の統計

Trojan.PWS.Stealer

感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。Trojan.Encoder.567

ファイルを暗号化し、データを復元するために身代金を要求する暗号化ランサムウェアトロイの木馬ファミリーに属する悪意のあるプログラムです。このプログラムは.jpg、.jpeg、.doc、.docx、.xls、xlsx、.dbf、.1cd、.psd、.dwg、.xml、.zip、.rar、.db3、.pdf、.rtf、.7z、.kwm、.arj、.xlsm、.key、.cer、.accdb、.odt、.ppt、.mdb、.dt、.gsf、.ppsx、.pptxなどのファイルを暗号化します。W97M.DownLoader

オフィスアプリケーションの脆弱性を悪用するダウンローダ型トロイの木馬です。感染させたコンピューター上に別の悪意のあるプログラムをダウンロードします。Trojan.InstallCube

ユーザーのコンピューター上に望まないアプリケーションをインストールするよう設計されたダウンローダプログラムのファミリーです。

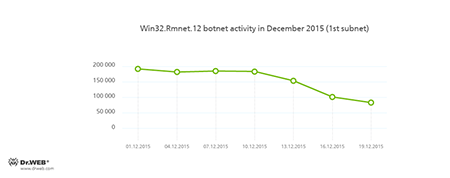

ボットネット

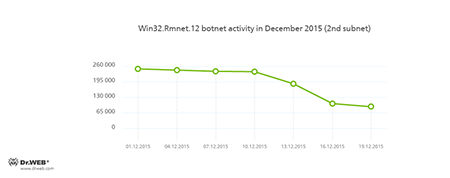

Doctor Webでは、活動を続ける複数のボットネットについて監視を続けています。以下のグラフは、ファイルインフェクター Win32.Rmnet.12を使用して構成されるボットネットの2つのサブネットにおける拡大推移を表しています:

Rmnetはユーザーの操作なしに拡散されるファイルインフェクターのファミリーです。ユーザーが開いたWebページ内にコンテンツを埋め込み(これにより犯罪者が被害者のバンクアカウント情報を得ることが理論上可能になります)、ポピュラーなFTPクライアントプログラムによって保存されたクッキーやパスワードを盗むほか、犯罪者から受け取ったコマンドを実行します。

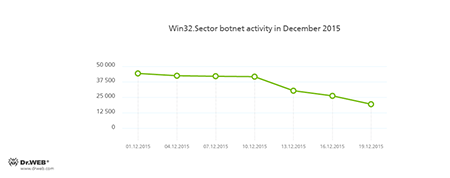

ファイルインフェクターhttp://vms.drweb.com/search/?q=Win32.Sectorに感染したシステムで構成されるボットネットも未だ活動を続けています。この悪意のあるプログラムは以下の動作を実行することができます:

- P2Pネットワーク経由で様々な実行ファイルをダウンロードし、感染したシステム上で起動させる。

- 実行中のプロセスに自身のコードを埋め込む

- 特定のアンチウイルスの動作を停止させ、そのデベロッパーのサイトへのアクセスをブロックする。

- ローカルディスクやリムーバブルメディア上(感染の過程でここにautorun.infファイルを作成)のファイルのほか、ネットワーク共有フォルダ内に保存されたファイルを感染させる。

以下のグラフはWin32.Sectorを使用して構成されるボットネットの拡大推移を表しています。

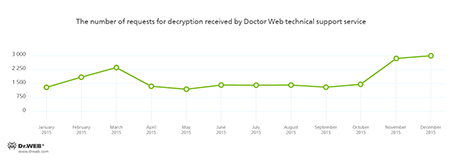

暗号化ランサムウェア

2015年12月に最も多く検出されたランサムウェア

- Trojan.Encoder.567

- Trojan.Encoder.2843

- Trojan.Encoder.858

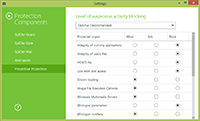

Dr.Web Security Space 10.0 for Windows

は暗号化ランサムウェアからの保護を提供します。

この機能はDr.Web Anti-virus for Windowsには含まれていません。

| 予防的保護 | データ損失防止 |

|---|---|

|  |

Linux

Linuxを標的とするマルウェアの数とその機能は日増しに増加しています。2015年12月には、サイバー犯罪者から受け取ったコマンドに応じてC&Cサーバーからファイルをダウンロードし、それらをアップロードするトロイの木馬Linux.Rekoobe.1がDoctor Webセキュリティリサーチャーによって発見されました。このトロイの木馬は感染させたデバイス上でコマンド・インタプリタと通信を行う機能も備えています。Linux.Rekoobe.1の最初の亜種はSPARCアーキテクチャのLinux を感染させるよう設計されていましたが、その後インテル・ベースのコンピューターも対象とするよう変更が加えられています。Doctor Webではインテル・プロセッサと互換性のある32ビットおよび64ビットLinux システムを標的とするLinux.Rekoobe.1が確認されています。

このトロイの木馬は状況に応じてプロキシサーバー経由でC&Cサーバーとの接続を確立し、そこから受信する暗号化されたデータの検証に複雑な手順を用いています。しかしその一方で、このトロイの木馬が実行することのできるコマンドは3つしかありません。C&Cサーバーからのファイルのダウンロードとアップロード、受け取ったコマンドのLinuxインタープリタへの送信、リモートサーバーへのアウトプットの転送です。これによって、サイバー犯罪者が感染したデバイスをリモートで操作することが可能になります。

この脅威に関する詳細についてはこちらの記事をご覧ください。

危険なWebサイト

2015年12月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は210,987件となっています。

| 2015年11月 | 2015年12月 | 推移 |

|---|---|---|

| +670,545 | +210,987 | -68.53% |

Androidを脅かす悪意のある、または望まないソフトウェア

12月もこれまで同様にモバイルデバイスに対するサイバー犯罪者の関心は高く、ユーザーにとってストレスの多い月となりました。ユーザーのバンクアカウントから金銭を盗むバンキングトロイの木馬の拡散が続いたほか、新たなSMSトロイの木馬が多く検出されました。また、iOSモバイルデバイスを感染させるよう設計された新たな悪意のあるプログラムも登場しています。

中でも特に注目に値するAndroidマルウェアに関するイベントは以下のとおりです:

- 危険なバンキングトロイの木馬の拡散

- 新たなSMSトロイの木馬の出現

- iOSを標的とする新たなトロイの木馬の検出

モバイルデバイスを狙った悪意のある・望まないプログラムについての詳細はAndroidマルウェアのレビューをご覧ください。