2015年5月29日

株式会社Doctor Web Pacific

2015年5月にはMac OS Xを標的とし、疑わしいプログラムをダウンロードするようユーザーを誘導するインストーラアプリケーションやアドウェアが複数発見されました。また、Linuxを標的とする新たなマルウェアがDr.Webウイルスデータベースに追加されたほか、Androidデバイスを狙った悪意のあるソフトウェアの拡散が続きました。

ウイルスレビュー

2015年5月には悪意のあるスパムの大量配信は見られず、ボットネットの目立った活動もありませんでした。

5月の主な傾向

- Mac OS Xを標的としたアドウェアや望まないインストーラアプリケーションの検出数の増加

- インターネットユーザーから金銭を騙し取る犯罪者の活動の活発化

- Androidを標的とする新たな悪意のあるプログラム

5月の脅威

役に立たないアプリケーションや望まないアプリケーションのインストーラはWindows ユーザーにとって何ら新しいものではありませんが、一方で、Mac OS Xを狙ったものはこれまでほとんどみられませんでした。そのため、今回Adware.Mac.InstallCore.1という名前でDr.Web ウイルスデータベースに追加されたインストーラアプリケーションはセキュリティリサーチャーの関心を一手に集めることとなりました。

Adware.Mac.InstallCore.1は複数のコンポーネントから成り、ユーザーのコンピューター上に望まないプログラムをインストールするだけでなく、ブラウザのホームページやデフォルトの検索エンジンを変更します。また、デバッグ機能も備え、起動されるとシステムをスキャンして仮想マシンやアンチウイルス、その他のアプリケーションの存在を確認します。これらが検出された場合はユーザーに対して追加のプログラムをインストールするよう勧めることはありません。以下のリストは、Adware.Mac.InstallCore.1がシステム上にインストールすることのできるプログラムやユーティリティの一部です:

- Yahoo Search

- MacKeeper (Program.Unwanted.MacKeeper)

- ZipCloud

- WalletBee

- MacBooster 2

- PremierOpinion (Mac.BackDoor.OpinionSpy)

- RealCloud

- MaxSecure

- iBoostUp

- ElmediaPlayer

この脅威に関する詳細はこちらの記事をご覧ください。

Mac OS X

2015年5月に発見されたMac OS X 向けのアドウェアにはAdware.Mac.InstallCore.1のほかに、Adware.Mac.DealPlyという名前でDr.Web ウイルスデータベースに追加されたアプリケーションWalletBeeがあります。このアプリケーションはChromeおよびSafariの様々な拡張機能をインストールします。

Mac OS X 向けのまた別のアドウェアであるアプリケーションWebToolsとShopMallはAdware.Mac.WebHelperとしてDr.Webウイルスデータベースに追加されました。この悪意のあるパッケージにはコマンドインタプリタsh向けのスクリプト、Pythonスクリプト、バイナリファイルが含まれています。

Adware.Mac.WebHelperはplistファイルを用いて自動で起動し、ChromeやFirefox、Safariのホームページを変更するほか、デフォルトの検索エンジンをmy-search-start.comに変更します。Adware.Mac.WebHelperには2つのAppleScript(ChromeおよびSafari向けの)を無限ループで実行するバイナリファイルが含まれており、これらのスクリプトはユーザーが開いたWebページ内にJavaScriptコードを埋め込みます。コードが実行されることによって、また別の4つのJavaScriptがダウンロードされ、それらのJavaScriptがブラウザウィンドウ内に広告を表示させます。

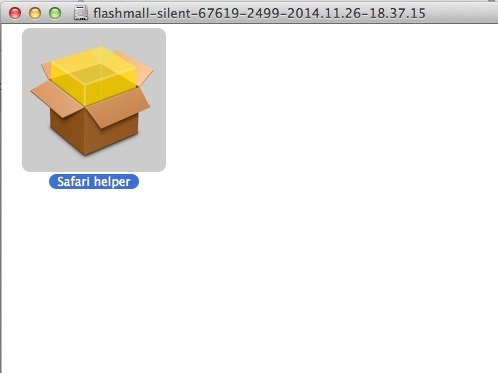

同様の機能を持った別のプログラムにMac.Trojan.Crossriderがあります。Crossriderファミリーに属するトロイの木馬はWindowsユーザーにはよく知られていますが、今回発見された亜種はMac OS Xを標的としていました。

Mac.Trojan.Crossriderはインストールパッケージ(Safari Helper)を装って拡散されます。インストーラが起動されると、Safari、Chrome、およびFirefoxのFlashMall 拡張機能が密かにインストールされます。このマルウェアはWebSocketServerAppおよびSafari Securityアプリケーションをシステムのスタートアップリストに追加しますが、このWebSocketServerAppがC&Cサーバーとの通信を行い、Safari Securityがブラウザ拡張機能をインストールします。また、このマルウェアはブラウザ拡張機能がアップデートされていくようにスタートアップスクリプトを変更します。

Doctor Webセキュリティリサーチャーによって発見されたMac OS X向けのアドウェアや悪意のあるアプリケーションは全てDr.Web for Mac OS Xのウイルスデータベースに追加されています。

Mac OS Xを狙った悪意のあるプログラムについてもっと知る

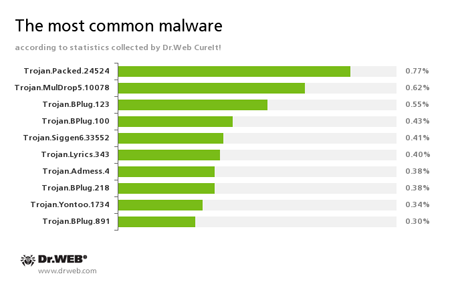

Dr.Web CureIt!による統計

5月には84,063,249件の悪意のあるプログラムおよびリスクウェアが検出されました。

| 2015年4月 | 2015年5月 | 推移 |

|---|---|---|

| 73,149,430 | 84,063,249 | + 14.9% |

Trojan.MulDrop5.10078

アドウェアやその他の望まないプログラムをインストールするトロイの木馬です。

Trojan.MulDrop5.10078

感染させたコンピューター上に様々な望まないアプリケーションやアドウェアをインストールする悪意のあるプログラムです。

Trojan.BPlug

Webページ上に迷惑な広告を表示させる、ポピュラーなブラウザのプラグインです。

Trojan.Siggen6.33552

別のマルウェアをインストールするよう設計された悪意のあるプログラムです。

Trojan.Lyrics

ユーザーの承諾なしに迷惑な広告を表示させ、問題のあるWebページを開くトロイの木馬です。

Trojan.Admess

ユーザーが開いた様々なWebページ内で既存の広告を新しい広告と置き換え、望まない広告を表示させるトロイの木馬ファミリーです。

Trojan.Yontoo

ユーザーが開いたWebページ上に広告を表示させる、ポピュラーなブラウザ向けのプラグインです。

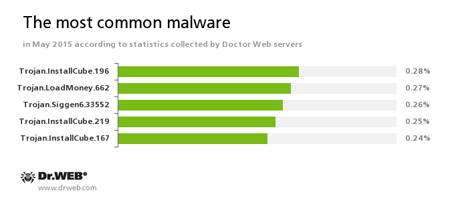

Dr.Webの統計サーバーによる統計

Trojan.InstallCube

ユーザーのコンピューター上に望まないアプリケーションをインストールするよう設計されたダウンローダプログラムのファミリーです。

Trojan.Siggen6.33552

別のマルウェアをインストールするよう設計された悪意のあるプログラムです。

Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード、インストールします。

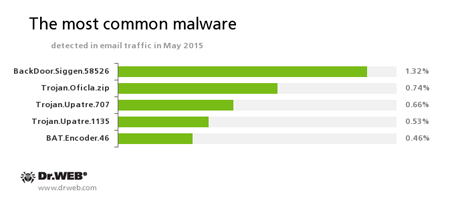

メールトラフィック内で検出された脅威の統計

BackDoor.Siggen.58526

感染させたコンピューター上に別の悪意のあるプログラムを密かにダウンロードして起動させ、犯罪者のコマンドを実行するトロイの木馬です。

Trojan.Oficla

主にEメールを介して拡散されるトロイの木馬ファミリーです。システムを感染させると、密かに悪意のある活動を行います。Trojan.Oficlaはコンピューターをボットネットに接続することで、感染させたシステム上に犯罪者が別の悪意のあるソフトウェアをアップロードすることを可能にします。感染後、ユーザーのコンピューターはボットネットをコントロールする犯罪者によって乗っ取られる形となり、その結果、中でも特に、犯罪者はあらゆる悪意のあるソフトウェアをダウンロード、インストール、使用することができるようになります。

Trojan.Upatre

感染させたコンピューター上に、また別の悪意のあるアプリケーションを密かにダウンロード、インストールするトロイの木馬ファミリーです。

BAT.Encoder.46

GPGユーティリティとそのBATスクリプトを使用してファイルを暗号化する暗号化ランサムウェアの代表です。

ボットネット

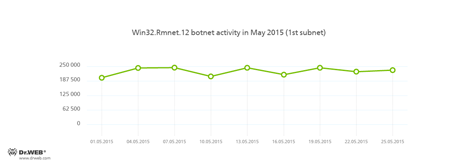

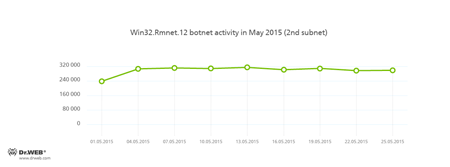

Doctor Webでは、未だ活動を続ける複数のボットネットについて監視を続けています。以下のグラフは、ファイルインフェクターWin32.Rmnet.12を使用して構成されるボットネットの2つのサブネットにおける拡大推移を表しています:

Rmnetはユーザーの操作なしに拡散されるファイルインフェクターのファミリーです。ユーザーが開いたWebページ内にコンテンツを埋め込み(これにより犯罪者が被害者のバンクアカウント情報を得ることが理論上可能になります)、ポピュラーなFTPクライアントプログラムによって保存されたクッキーやパスワードを盗むほか、犯罪者から受け取ったコマンドを実行します。

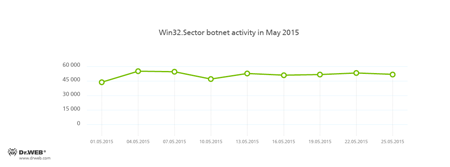

ファイルインフェクターWin32.Sectorに感染したシステムで構成されるボットネットは現在も活動を続けています。このマルウェアは以下の動作を実行することができます:

- P2Pネットワーク経由で様々な実行ファイルをダウンロードし、感染したシステム上で起動させる。

- 実行中のプロセスに自身のコードを埋め込む

- 特定のアンチウイルスの動作を停止させ、そのデベロッパーのサイトへのアクセスをブロックする。

- ローカルディスクやリムーバブルメディア上(感染の過程でここにautorun.infファイルを作成)のファイルのほか、ネットワーク共有フォルダ内に保存されたファイルを感染させる。

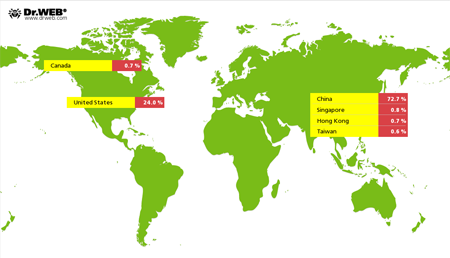

5月にはLinux.BackDoor.Gates.5によるインターネットリソースへの攻撃がさらに激化し、4月に比べて65.5%以上の増加となる5,498件のIPアドレスが攻撃されています。これまで同様、その多くが中国、次いで米国のアドレスとなっています。

暗号化ランサムウェア

Doctor Webテクニカルサポートサービスに寄せられた復号化リクエストの数

| 2015年4月 | 2015年5月 | 推移 |

|---|---|---|

| 1,359 | 1,200 | - 11.6% |

2015年5月に最も多く検出されたランサムウェア

- BAT.Encoder

- Trojan.Encoder.858

- Trojan.Encoder.567

- Trojan.Encoder.263

- Trojan.Encoder.741

は暗号化ランサムウェアからの保護を提供します。 | |

| 予防的保護 | データ損失防止 |

|---|---|

|  |

Linux に対する脅威

2015年5月には、Linuxを搭載したコンピューターを感染させる悪意のあるプログラムが複数、Doctor Web セキュリティリサーチャーによって分析されています。そのうちの1つであるLinux.Kluh.1はChinaZ と呼ばれる中国のハッカーグループによって作成され、Linuxルーターを感染させるよう設計されていました。ChinaZ によって開発されたその他のプログラム同様、Linux.Kluh.1はHTTPフラッド攻撃(Linux.Kluh.1はC&Cサーバーから受け取ったコマンドに応じてBaiduのクローラを装うことが可能です)、スプーフィングSYNフラッド攻撃、SYNフラッド攻撃、およびDNSサーバーに大量のリクエストを送りつけるその他のDDoS攻撃を実行します。このトロイの木馬の特徴として、C&Cサーバーのアドレスをインターネットリソースから取得することができるという点が挙げられます。

Linuxを標的とするまた別の危険なプログラムであるLinux.Iframe.4はApache Webサーバー向けの悪意のあるプラグインで、ユーザーの開いたWebページ内にIframeを挿入し、犯罪者のWebページへとリダレクトします。誤って動作を実行してしまうことを防ぐため、このトロイの木馬にはUserAgentパラメータを確認する機能が組み込まれています。この機能により、ブラウザのバージョンとユーザーのIPが特定されます。

Dr.Web for Linuxのウイルスデータベースには、5月に検出されたLinuxを標的とする全ての悪意のあるプログラムのシグネチャが追加されています。

危険なWebサイト

5月には、インターネットユーザーを騙して金銭を奪い取ろうとする犯罪者の活動が増加しました。犯罪者はユーザーの関心を引くため、キャンペーンで車が当たったと告げるテキストを含んだSMSメッセージを大量に配信しています。これらのSMSメッセージには、カーディーラーの公式ホームページを装い、キャンペーンについての詳細が記載されたWebページへのリンクが含まれています。

偽のサイトを訪問したユーザーは、賞品を受け取るために車の価格の1%を決済端末経由で支払うか、またはMTPL保険に加入するよう促されます。

2015年5月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は221,346件となっています。

| 2015年4月 | 2015年5月 | 推移 |

|---|---|---|

| + 129,199 | + 221,346 | + 71.32% |

Androidを脅かす悪意のある、または望まないソフトウェア

5月を通して、Androidを狙った悪意のあるプログラムが新たに複数発見されました。中でも特に注目に値するものは以下のとおりです:

- 様々なバンキングトロイの木馬を使用した攻撃

- 新たなSMSトロイの木馬の検出

- Androidランサムウェアの出現